هذا ما قاله مارك ستوكلين، الباحث الأمني والهاكر "الأبيض" في مركز أبحاث شركة IBM في يوركتاون، خلال زيارة صحفية لمركز أبحاث الشركة في زيوريخ.

وعندما دخل كريس شاكا، مدير قسم الاتصالات والمتحدث في مركز أبحاث IBM في زيوريخ، اكتشف رسالة من قراصنة قاموا بإغلاق جهاز الكمبيوتر وطالبوا بفدية. حتى الآن، إنها مشكلة قديمة. الجديد في هذا الهجوم هو أن الهاكر سحب صورته من LinkedIn وقام بتشغيل نظام ذكاء اصطناعي يقارن صور من يقترب من الكمبيوتر وبمجرد أن كان Sciacca تم قفل النظام.

لحسن الحظ بالنسبة لشاكا، لم يكن الهاكر من قراصنة القبعة السوداء، بل كان باحثًا في التشفير والأمن في نفس المختبر يُدعى مارك ستوكلين، الذي أراد توضيح الشكل الذي قد يبدو عليه هجوم القرصنة المقترن بالذكاء الاصطناعي.

وقد أوضح ستوكلين، وهو باحث في التشفير وهاكر "أبيض" يعمل في مركز أبحاث IBM في يوركتاون، ذلك خلال جولة صحفية في مركز أبحاث IBM في زيوريخ في مؤتمر عبر الفيديو.

يعد الهجوم على البيانات المستهدفة أحد أكبر المخاطر التي تواجه أي مؤسسة وهو دائمًا في وضع غير مؤات لأن المهاجم لديه كل الوقت والموارد في العالم لدراسة عمليات العمل في المنظمة للعثور على ثغرة. هل يمكن استخدام الذكاء الاصطناعي لتحويل سباق التسلح هذا لصالح المنظمة؟

"لقد تعلم المتسللون الاستفادة من الذكاء الاصطناعي"

"لقد تعلم المتسللون استغلال الذكاء الاصطناعي لزيادة قوة العديد من البرامج الضارة، حيث يبحثون عن طرق لسرقة البيانات المشفرة وتحقيق الدخل منها وتدميرها، وإتلاف الشركات، وتدمير ثقة المستهلك، والإضرار بالعمليات التجارية بطرق يمكن أن تهدد الحياة ". قال ستوكلين.

ووفقا له، فإن "نطاق الهجمات وعدد الأشخاص الذين تؤثر عليهم يتزايد أيضا. تم تسريب ما يقرب من 3 مليارات سجل في عام 2017. وتم اكتشاف معلومات حساسة من العديد من الأحداث التي تم الكشف عنها علنًا لاحقًا عندما تم عرضها للبيع في أسواق الويب المظلم.

"علاوة على ذلك، شهدت فرقنا العشرات من الهجمات المستهدفة رفيعة المستوى التي أصابت العمليات اليومية لمقدمي الخدمات الأساسية بالشلل، بما في ذلك شركات الشحن والمستشفيات. وأضاف أن الهجمات أثرت على منظمات في أنحاء العالم.

"أحد الأهداف البارزة لهجوم البيانات المستهدف هو قدرة المهاجم على الوصول إلى الأنظمة الداخلية السرية، غالبًا إلى درجة إساءة استخدام الامتيازات على مستوى المستخدم أو حتى على مستوى المسؤول. بالإضافة إلى ذلك، غالبًا ما يتمكن المتسللون من الحصول على امتيازات الوصول إلى نظام الملفات للقراءة والكتابة على أنظمة الكمبيوتر الحساسة أو المهمة، ومع وجود موطئ قدم على نظام مستهدف، قد يتمكنون من الحصول على تعرض غير محدود تقريبًا لنظام الملفات. وأوضح ستوكلين.

"هناك حالة أخرى يمكن أن تمثل فيها هذه الأذونات مشكلة وهي عندما يتم تثبيت البرنامج بشكل قانوني في نفس الوقت الذي يتم فيه تثبيت أذونات الوصول للمستخدم الذي يقوم بتشغيله. قد يكون هذا مشكلة عندما يحتوي البرنامج عن غير قصد على تعليمات برمجية ضارة أو ملف ذو مظهر حميد يتسبب في استغلال يمكن أن يؤثر على البرامج الشرعية (على سبيل المثال، برامج الإنتاجية، ومتصفح الويب، وما إلى ذلك). وفي مثل هذه الحالات، يمكن للخصم الحصول على مستوى الامتيازات المتأصل للمستخدم وتنفيذ الإجراءات المخصصة فقط للمستخدمين المصرح لهم".

"نظرًا لهذه التحديات، نتساءل عما إذا كانت نماذج التحكم في الوصول القائمة على الأذونات لأنظمة الملفات كافية بالفعل لحماية أصول البيانات في مشهد التهديدات الحالي. هل هناك طرق أفضل لحماية البيانات مع منح ميزة غير متماثلة للمدافع؟" أضاف ستوكلين.

"نعتقد أن الجواب هو نعم. نوصي في بحثنا بنوع جديد من نظام الملفات الذي نعتبره نهجًا نظاميًا جديدًا جذريًا، يسمى Files Decoy Systems (RTD Dcy DX)، والذي يكمل أنظمة التحكم في الوصول ويمكن أن يساعد في التغلب على العديد من القيود الأساسية للتحكم في الوصول التقليدي وأضاف "أوراق الاعتماد"..

الباب السحري

وفقًا لستوكلين، "يمكننا أن نأخذ المهاجمين في رحلة حتى دون محاولة فهم نواياهم وقدراتهم. إذا قمنا بحظرها فقط، فلن نتمكن من تحديد أنواع جديدة من التهديدات المحتملة. الحل هو أن ننقل الخطر إليهم. ولهذا السبب سمحنا لهم بالدخول، ولكننا نفعل ذلك بطريقة خاضعة للرقابة. صندوق القمامة يراقبهم. إنه نوع من العالم المنفصل بالنسبة لهم حيث يمكننا فحص كيفية محاولتهم محاربة تكتيكاتنا - المدافعين."

وأضاف: "يبدو أننا نمنحهم إمكانية الوصول إلى نظام الملفات، الذي يبدو وكأنه نظام ملفات حقيقي، وبعد ذلك يمكننا إنشاء ملفات جديدة أو استبدال محتوى الملفات الموجودة".

"في لونا باركيم هناك منشأة تعرف باسم بيت المرح، حيث تفتح الأبواب ويؤدي كل باب إلى أماكن غريبة أخرى. نحن نحاكي هذه الظاهرة ونبني منزلًا ممتعًا للمتسللين. وأضاف: "يقتحمون المكان، وتضع لهم العديد من الأبواب، ويبدأون بفتح جميع الأبواب ويريدون سرقة محتويات الملفات، ولكن بدلاً من الملف الحقيقي، نعطيهم رطانة".

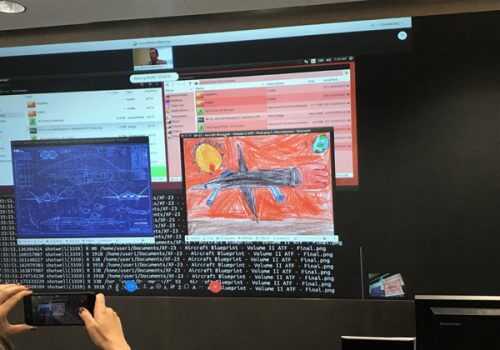

في العرض التقديمي، أظهر ستوكلين على جانب واحد خطة لبناء طائرة، والتي كانت هدف اللصوص، وعلى الجانب الآخر ما حصلوا عليه بالفعل - رسومات أطفال للطائرات. "يمكن أن توفر هذه الطريقة حلاً جيدًا لهجمات برامج الفدية. سيعتقد المهاجمون أنهم يقومون بتشفير ملفات حساسة سيكون المستخدم على استعداد لدفع الكثير من المال مقابلها، في حين أن ما هاجموه كان ملفات وهمية. اختتم ستوكلين.

المزيد عن الموضوع على موقع العلوم:

- "يجب أن تكون جميع الأجهزة المادية السيبرانية آمنة وموثوقة وسيُطلب منها احترام الخصوصية"

- تعد الحماية السيبرانية للأصول الفضائية مجالًا متناميًا. أصبح المزيد والمزيد من مشغلي الأقمار الصناعية على دراية بالمخاطر

- الروبوتات للتحليل عن بعد والمخاطر السيبرانية - اخترق الباحثون أنظمة التحليل عن بعد لتوضيح المخاطر