في ضوء وصول أجهزة الكمبيوتر الكمومية، يبدو أن طرق التشفير المعتمدة على التحليل تقترب من نهاية رحلتها * تعتمد التشفيرات المعتمدة على التشفير الكمي على أحدث التقنيات، ولهذا السبب يتم تنفيذ معظم العمل في مختبرات مثل تلك الخاصة بشركة MagiQ Technologies.

جيري ستيكس، مجلة ساينتفيك أمريكان

لقد طاردت فكرة التشابك أينشتاين، لكن العلماء استغلوا هذه الظاهرة في "النقل الآني" للمعلومات الكمومية.

في مختبر أبحاث توماس ج. واتسون التابع لشركة آي بي إم، يُعرف تشارلز بينيت بأنه منظر بارع - وهو أحد آباء المجال الذي يتطور بشكل متزايد والذي يسمى الحوسبة الكمومية. مثل العديد من المنظرين الآخرين، لم يكتسب بينيت الكثير من الخبرة في المختبر. في العالم المادي، هو شارد الذهن مثل أي شخص آخر - فقد قام ذات مرة بتغيير لون إبريق الشاي من الأخضر إلى الأحمر، بعد أن تركه على الموقد لفترة طويلة. لكن في عام 1989، قرر بينيت وزملاؤه جون أ. سمولين وجيل بريسارد تجاهل جميع قواعد الحذر وأجروا تجربة تاريخية أوضحت عمل طريقة تشفير جديدة، تعتمد على مبادئ ميكانيكا الكم.

قام الفريق بتركيب مجموعة تجريبية تتحرك فيها الفوتونات في أنبوب طوله 30 سم، داخل صندوق محكم الغلق يسمى "نعش العمة مارثا". يمثل الاتجاه الذي تأرجحت فيه الفوتونات، أو استقطابها، الرمزين 0 و1 لسلسلة من البتات الكمومية، باختصار، الكيوبتات. قامت الكيوبتات بإنشاء "مفتاح" تشفير يمكن استخدامه لتشفير وفك تشفير جهاز الإرسال. إن ما حمى المفتاح من المتنصتين كان مبدأ هايزنبرج لعدم اليقين ــ وهو مبدأ أساسي في فيزياء الكم، والذي ينص على أن قياس خاصية واحدة في حالة كمومية من شأنه أن يعطل قياس خاصية أخرى. في طريقة التشفير الكمي، فإن أي متنصت يتحقق من تدفق الفوتونات سيغيرها بطريقة تجعل المرسل والمستقبل يلاحظان التطفل. من حيث المبدأ، هذه الطريقة هي ما نحتاجه لتطوير مفتاح تشفير لا يمكن فكه.

لقد قطع التشفير الكمي شوطًا طويلًا منذ ذلك المشروع المرتجل الذي تم بناؤه على المكتب في مكتب بينيت. تستطيع الآن وكالة الأمن القومي الأمريكية (NSA)، أو أحد البنوك الكبرى، شراء نظام تشفير كمي من إحدى شركتين صغيرتين - وهناك المزيد من المنتجات في الطريق. تمثل طريقة التشفير هذه أول تطبيق تجاري مهم للمجال الذي سمي في هذه الأثناء: علم المعلومات الكمومية، والذي يدمج ميكانيكا الكم مع نظرية المعلومات. قد تشمل التكنولوجيا التي ستخرج في نهاية المطاف من هذا المجال حاسوبًا كميًا يتمتع بقدرة كبيرة بحيث لن تكون هناك طريقة أخرى للدفاع ضد قدرته الخارقة على فك الشفرات، باستثناء إحدى طرق التشفير الكمي.

التحدي الذي يواجه علماء التشفير الذين يتعاملون مع التشفير اليوم هو العثور على مفتاح مشترك للمرسل والمستقبل والتأكد من عدم تمكن أي شخص آخر من الحصول على نسخة منه. إحدى الطرق الأكثر شيوعًا لتوزيع المفاتيح السرية للتشفير وفك التشفير تسمى تشفير المفتاح العام. تعتمد درجة أمان طريقة المفتاح العام على التحليل أو المسائل الرياضية الصعبة الأخرى. من السهل جدًا حساب حاصل ضرب عددين كبيرين، لكن من الصعب جدًا تقسيمهما إلى أعداد أولية. تعتمد خوارزمية التشفير الشائعة RSA على التحليل. يتم تشفير الإرسال باستخدام مفتاح مرئي بالكامل، على سبيل المثال رقم كبير مثل 408,508,091 (في الممارسة العملية سيكون الرقم أكبر بكثير). لا يمكن فك شفرته إلا باستخدام مفتاح سري موجود في حوزة متلقي البث، ويتكون من عاملين، على سبيل المثال 18,313 و22,307.

إن الصعوبات التي ينطوي عليها فك الشفرات الموجودة قد تؤدي إلى تأمين معظم البيانات لمدة عشر سنوات أو أكثر. ولكن مع بزوغ فجر عصر المعلومات الكمومية - وخاصة في ضوء القدرة المفترضة لأجهزة الكمبيوتر الكمومية على أداء عمليات تحليل صعبة إلى حد مذهل - يبدو أن RSA وطرق التشفير الأخرى تقترب من نهاية حياتها. يقول جون راريتي، الأستاذ في قسم الهندسة الكهربائية والإلكترونية بجامعة بريستول في إنجلترا: "إذا أصبح الكمبيوتر الكمي حقيقة، فإن جميع قواعد اللعبة ستتغير بالكامل".

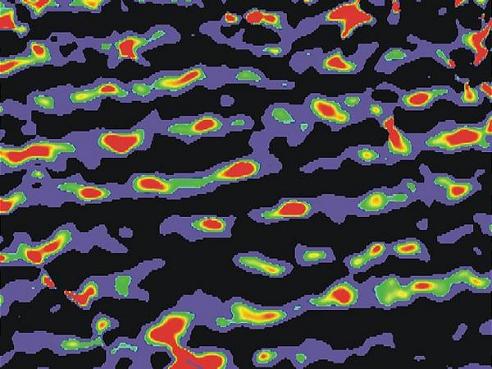

على عكس تشفير المفتاح العام، يجب أن يظل التشفير الكمي آمنًا عندما تصل أجهزة الكمبيوتر الكمومية إلى السوق. تتطلب إحدى طرق إرسال مفتاح التشفير الكمي بين المرسل والمستقبل استخدام ليزر يصدر فوتونات مفردة، مستقطبة بإحدى الطريقتين. في الحالة الأولى، تقف الفوتونات عموديًا أو أفقيًا (الوضع المستقيم)؛ وفي الثانية يتم إمالة 45 درجة إلى اليمين أو اليسار من الوضع الرأسي (الوضع المائل). في كل من الأوضاع، تمثل المواضع المقابلة للفوتونات أرقامًا ثنائية من 0 أو 1. يرسل المرسل (يطلق عليها علماء التشفير عادةً "أليس") سلسلة من البتات، ويختار عشوائيًا ما إذا كان سيتم إرسال الفوتونات في خط مستقيم أم لا. أو الوضع القطري. يتخذ المتلقي، المسمى "بوب" في لغة التشفير، قرارات عشوائية بنفس القدر فيما يتعلق بالموقف الذي سيقيس فيه البتات التي تصل إليه. ينص مبدأ عدم اليقين لهايزنبرغ على أنه لا يمكنه قياس البتات إلا في إحدى الحالتين، وليس في كلتيهما. فقط البتات التي قاسها بوب في نفس الحالة التي أرسلتها إليها أليس هي التي يضمن لها أن تكون في الموضع الصحيح، وبالتالي تحتفظ بقيمتها الحقيقية (انظر الشكل في الصفحة 80).

بعد الإطلاق، يتصل بوب بأليس، التي ليس من الضروري أن تكون متكتمة، ليخبرها بأي من الوضعين يستخدمه لامتصاص كل فوتون. لكنها لا تكشف عن القيمة، 0 أو 1، التي سيمثلها كل فوتون. تخبر أليس بوب أيًا من المواقف تم قياسه بشكل صحيح. كلاهما يتجاهل الفوتونات التي لم يتم ملاحظتها في الموضع الصحيح. تشكل الأوضاع التي تم قياسها بشكل صحيح مفتاح التشفير، الذي يتم بعد ذلك دمجه في الخوارزمية التي تقوم بتشفير الإرسال نفسه.

إذا استمع شخص ما إلى حركة المرور بين أليس وبوب - دعنا نسميها "حواء" - فلن يتمكن من قياس الحالتين، وذلك بفضل هايزنبرغ. إذا أجرت القياس في موضع خاطئ، فستكون قياساتها خاطئة - حتى لو أرسلت البتات لاحقًا إلى بوب بنفس الطريقة التي قاستها بها. سيتمكن كل من أليس وبوب من ملاحظة تطفل إيف إذا قاما بمقارنة البتات المحددة والتحقق من وجود أخطاء.

بدءاً من عام 2003، أصدرت شركتان - id Quantique في جنيف وMagiQ Technologies في مدينة نيويورك - منتجات تجارية تطلق مفاتيح تشفير كمومية لمسافات أكبر بكثير من 30 سنتيمتراً التي توصلت إليها تجربة بينيت. ومن المفترض أن تقوم شركة NEC، بعد أن أظهرت إطلاقًا لمسافة قياسية تبلغ 150 كيلومترًا، بطرح منتجها الخاص في السوق هذا العام. وتشارك أيضًا شركات أخرى، مثل IBM وFujitsu وToshiba، بشكل محموم في هذا البحث. (انظر الجدول في الصفحة 81).

يمكن للمنتجات الموجودة في السوق إرسال المفاتيح على وصلات ألياف بصرية واحدة عبر مسافات تصل إلى عشرات الكيلومترات. النظام الذي صنعته شركة Magic يتكلف ما بين 70,000 إلى 100,000 دولار. "يستخدم عدد صغير من العملاء النظام أو يختبرونه، لكنه لم يتم استخدامه على نطاق واسع حتى الآن على أي شبكة"، كما علق روبرت جيلفوند، وهو أحد العاملين السابقين في وول ستريت والذي أسس شركة Magic Technologies في عام 1999.

ويخشى بعض المسؤولين الحكوميين والمؤسسات المالية من تلقي عمليات إرسال مشفرة اليوم والاحتفاظ بها لمدة عشر سنوات أو أكثر - وبحلول ذلك الوقت من المحتمل أن تكون هناك بالفعل أجهزة كمبيوتر كمومية قادرة على فكها. ويطرح ريتشارد هيوز، الذي يدرس التشفير الكمي في مختبر لوس ألاموس الوطني، أمثلة أخرى للمعلومات التي يجب أن تظل سرية لعدة أيام: بيانات التعداد السكاني، أو صيغة كوكا كولا، أو أوامر قمر صناعي تجاري. من بين العملاء المتوقعين لأنظمة التشفير الكمي هم مقدمو الاتصالات الذين يسعون جاهدين لبيع خدمة آمنة لعملائهم على أعلى مستوى.

لقد بدأت بالفعل المحاولات الأولى لتضمين التشفير الكمي في الشبكات النشطة - وليس فقط في الاتصالات من نقطة إلى نقطة. قامت وكالة مشاريع الأبحاث الدفاعية المتقدمة الأمريكية (DARPA) بتمويل مشروع بقيمة 4 ملايين دولار لربط ست عقد شبكية بين جامعة هارفارد وجامعة بوسطن وشركة BBN Technologies من كامبريدج بولاية ماساتشوستس، والتي لعبت دورًا حاسمًا في إنشاء شبكة الإنترنت. يتم إرسال مفاتيح التشفير عبر روابط مخصصة، ويتم إرسال عمليات النقل المشفرة باستخدام هذه المفاتيح عبر الإنترنت. يقول تشيب إليوت، رئيس المشروع: "هذه هي أول شبكة تشفير كمومية نشطة تعمل بشكل مستمر خارج المختبر". تقوم الشبكة، التي يتمثل غرضها بالكامل فقط في إثبات أن التكنولوجيا تعمل بالفعل، بنقل عمليات إرسال عادية وغير سرية عبر الإنترنت. يقول إليوت: "السر الوحيد الذي يمكننا تخيله هنا هو مكان العثور على موقف للسيارات". في خريف عام 2004، لمدة شهر متواصل، قامت شركة id Quantique وشريكتها Deckpoint من جنيف، وهي شركة تقدم خدمات المعلومات، بإظهار تشغيل شبكة سمحت لمجموعة من الخوادم في جنيف بالاحتفاظ بنسخة احتياطية من بياناتها في موقع موجود على بعد 10 كم منهم. غالبًا ما يتم توزيع المفاتيح الجديدة عبر خط مشفر كميًا.

تظهر الاستخدامات الأولى للتشفير الكمي في الشبكات ذات التوزيع الجغرافي المحدود. الميزة الكبيرة لهذه الطريقة - أي شخص يقرأ الإرسال سوف يغيره أيضًا بطريقة لا يمكن إصلاحها - هي أيضًا السبب وراء استحالة تضخيم الإشارات التي تحمل مفاتيح التشفير باستخدام معدات الشبكة العاملة اليوم والتي تستعيد الإشارات الضعيفة وتمريرها إلى مكبر الصوت التالي. وأي استخدام للمضخم البصري سيؤدي إلى تعطيل الكيوبتات.

الباحثون الذين يهدفون إلى زيادة نطاق الارتباط ينظرون إلى ما هو أبعد من الألياف الضوئية، باعتبارها حاملات للمفاتيح الكمومية. صعد العلماء إلى أعلى الجبال - حيث تقل الاضطرابات الجوية مع زيادة الارتفاع - لإثبات إمكانية إطلاق الفوتونات عبر الهواء. وقد أنشأت إحدى التجارب التي أجريت في مختبر لوس ألاموس الوطني في عام 2002 وصلة طولها 10 كيلومترات. وأجريت تجربة أخرى بواسطة شركة QinetiQ من فارنبورو في إنجلترا وجامعة لودفيغ ماكسيميليان في ميونيخ، بين قمتين في جبال الألب الجنوبية، المسافة بينهما 23 كم. إن تحسين هذه التكنولوجيا - استخدام تلسكوبات أكبر للاستقبال، ومرشحات أفضل وطلاء مضاد للانعكاس - قد يسمح ببناء نظام يمكنه استقبال ونقل الإشارات إلى مسافات تزيد عن 1,000 كيلومتر، وهو ما يكفي للوصول إلى الأقمار الصناعية على ارتفاعات منخفضة. - المدار الأرضي . ويمكن لشبكة من هذه الأقمار الصناعية أن توفر تغطية عالمية. وكالة الفضاء الأوروبية هي في المراحل الأولى من تنظيم تجربة إيضاحية للربط بين الأرض والساتل. (كما أطلق الاتحاد الأوروبي في أبريل/نيسان مشروعا لاستخدام التشفير الكمي في شبكات الاتصالات، والذي تم تصميمه جزئيا للتعامل مع نظام "إيشلون" لاعتراض وفك رموز الاتصالات الإلكترونية لأجهزة المخابرات الأمريكية والبريطانية).

في النهاية، يهدف علماء التشفير إلى بناء نوع من المرحلات الكمومية - من حيث المبدأ، جهاز كمبيوتر كمي أساسي يمكنه التغلب على حد المسافة. سيعتمد مثل هذا التتابع على ظاهرة التشابك، التي أطلق عليها أينشتاين لقبها الشهير spukhafte Fernwirkungen - العمل الشبحي من بعيد. اتخذ أنطون زيلينجر وزملاؤه في معهد الفيزياء التجريبية في فيينا الخطوة الأولى نحو بناء مثل هذا المرحل، عندما أفادوا في عدد 19 أغسطس 2004 من مجلة Nature أن مجموعتهم قامت بربط كابل ألياف بصرية عبر المجاري نفق تحت نهر الدانوب ووضع فوتونًا "متشابكًا" عند كل طرف. إن قياس حالة استقطاب أحد الفوتونات (الأفقي، الرأسي، وما إلى ذلك) يفرض في الوقت نفسه استقطابًا متطابقًا يمكن قياسه في الفوتون الآخر.

فكرة التشابك طاردت أينشتاين، لكن زيلينجر وفريقه استفادوا من الاتصال الموجود بين فوتونين متشابكين من أجل "نقل" المعلومات التي يحملها فوتون ثالث إلى مسافة 600 متر، عبر نهر الدانوب. يمكن توسيع هذا النظام ليشمل عددًا كبيرًا من المرحلات، كما يمكن نقل البتات الكمومية للمفتاح عبر المحيطات والقارات. ولتحقيق ذلك، سيكون من الضروري تطوير مكونات غريبة مثل الذاكرة الكمومية القادرة على تخزين الكيوبتات دون تعطيلها، بحيث يكون من الممكن الاستمرار في الرابط التالي. "هذا العمل برمته لا يزال في بداياته. ويشير نيكولا جيسين، الأستاذ في جامعة جنيف والذي شارك في تأسيس شركة id Quantique وأجرى أيضًا تجارب نسج طويلة المدى، إلى أن "العلم لم يخرج بعد من مختبرات الفيزياء".

ربما تكون أفضل طريقة لتثبيت الذاكرة الكمومية هي استخدام الذرات، وليس الفوتونات. تظهر تجربة نشرت في عدد 22 أكتوبر 2004 من مجلة "العلم" كيف يمكن تحقيق ذلك. وبالاعتماد على أفكار باحثين من جامعة إنسبروك في النمسا، قام مجموعة من الباحثين من معهد جورجيا للتكنولوجيا بكتابة ورقة وصفوا فيها بالتفصيل كيف يمكن خلق تشابك بين "سحابتين" من الروبيديوم شديد البرودة الذرات، وكيف يمكن تضمين كيوبت متطابق فيها، وذلك بفضل الارتباط الكمي. تقوم السحب بتخزين الكيوبت لفترة أطول مما يستطيع الفوتون تخزينه. كما أرسلت التجربة أيضًا قيمة الكيوبت من السحابة إلى الفوتون، أي أنه كان هناك نقل للمعلومات من المادة إلى الضوء. يأمل أليكس كوميتش وديمتري ماتسوكيفيتش من شركة Georgia-Tech أن يؤدي تشابك سلسلة من السحب إلى إنشاء مرحلات يمكنها نقل الكيوبتات عبر مسافات طويلة.

وتعتمد الحصانة المنسوبة إلى التشفير الكمي على مجموعة من الافتراضات التي ليس من الضروري وجودها في العالم الحقيقي. أحد هذه الافتراضات هو أن فوتونًا واحدًا فقط يمثل كل كيوبت. عند التشغيل، يأخذ التشفير الكمي نبضة ليزر ويقلل من طاقتها إلى حد أنه لا توجد فرصة تقريبًا، في الحالة النموذجية، لأن تحتوي أكثر من واحدة من كل 10 نبضات على فوتون؛ وهذا أحد أسباب انخفاض معدل الإرسال. لكن هذا مجرد احتمال إحصائي. ومن الناحية العملية، قد تحتوي النبضة على أكثر من فوتون واحد. وبموجب القانون، يمكن للمتنصت أن يسرق فوتونًا "غير ضروري" ويستخدمه لفك تشفير الرسالة. وتساعد خوارزمية برمجية تسمى "تعزيز السرية" في الوقاية من هذا الاحتمال عن طريق إخفاء قيم الكيوبتات.

وفي نهاية المطاف، سيحتاج اختصاصيو التشفير إلى أجهزة أفضل لإرسال الفوتونات واستقبالها. يعد معهد المعايير الأمريكية (NIST) أحد الهيئات المشاركة في تطوير مثل هذه المعايير. يقول آلان ميغدول من NIST: "أحد المجالات الأكثر إثارة للاهتمام هو تطوير أجهزة الكشف التي يمكنها التمييز بين فوتون واحد أو اثنين أو ثلاثة فوتونات تصل في وقت واحد". ويحاول باحثو المعهد أيضًا معالجة مشكلة انخفاض سرعة الإرسال من خلال إنشاء مفاتيح كمية بمعدل عدة ميغابت في الثانية، وهي سرعة أكبر 100 مرة مما تم تحقيقه في جميع المحاولات السابقة، مما سيسمح بتوزيع المفاتيح. حتى لتطبيقات الفيديو.

سيظل التشفير الكمي، أو أي طريقة تشفير أخرى، عرضة للهجوم من عدة أنواع. يمكن للمتنصتين غير المدعوين استخدام حيل مختلفة للتشويش على كاشفات الجانب المستقبل وتحويل البتات الكمومية إلى محطة التنصت. وبالطبع، لا توجد طريقة للدفاع ضد "العمل الداخلي". يقول سيث لويد، الخبير في الحوسبة الكمومية في معهد ماساتشوستس للتكنولوجيا (MIT): "الغش هو أول طريق لفك الشفرات". "ميكانيكا الكم لا تستطيع أن تفعل أي شيء ضدها." ومع ذلك، في عصر المعلومات الكمومية الذي يلوح في الأفق، من الممكن أن تكون هذه الطرق الجديدة لحفظ الأسرار متفوقة على أي طريقة أخرى معروفة لدى علماء التشفير.

ميكانيكا الكم تشفر الأسرار

تهدف أليس وبوب إلى خداع حواء المتنصتة من خلال إرسال مفتاح كمي على شكل فوتونات مستقطبة، وذلك وفقًا لطريقة طورها تشارلز بينيت وزملاؤه في شركة آي بي إم في الثمانينات، ويتم تطبيقها الآن في العديد من المنتجات التجارية.

1. للبدء في توليد مفتاح، ترسل أليس فوتونًا عبر الفتحة 0 أو 1 في مرشح استقطاب مستقيم أو قطري، وتسجل الاتجاهات المختلفة.

2. بالنسبة لكل بتة واردة، يختار بوب بشكل عشوائي فتحة المرشح التي سيتم استخدامها لاستقبالها، ويسجل كلاً من الاستقطاب وقيمة البتة.

3. إذا حاولت المتنصتة التجسس على سلسلة الفوتونات فإنها قد تعطلها عن طريق تغيير استقطاب الفوتونات، وبالتالي لن يكون الإرسال مفهوما لها.

4. بعد وصول جميع فوتونات أليس إلى بوب، يقوم بإبلاغ أليس من خلال قناة اتصال مفتوحة - ربما عبر الهاتف أو البريد الإلكتروني - عن تسلسل المرشحات التي استخدمها لاستقبال الفوتونات.

5. تخبر أليس بوب في نفس المحادثة بالمرشحات التي اختارها بشكل صحيح. سيتم استخدام البتات التي مرت عبر المرشحات الصحيحة بواسطة أليس وبوب لإنشاء المفتاح الذي سيتم من خلاله تشفير وفك تشفير عمليات الإرسال.

* تومي مورمان؛ مقتبس من كتاب أسرار التشفير: تاريخ التشفير وفك التشفير من مصر القديمة إلى فيزياء الكم، بقلم سايمون سينغ (2003).

بائعو مفاتيح المناعة

المجتمع/التكنولوجيا

معرف كوانتيك جنيف، سويسرا

نظام يعتمد على الألياف الضوئية يسمح بنقل مفاتيح التشفير الكمي لمسافة عشرات الكيلومترات.

ماجيك تكنولوجيز نيويورك

نظام يعتمد على الألياف الضوئية يسمح بنقل مفاتيح التشفير الكمي لمسافة تصل إلى 100 كيلومتر. يتضمن أيضًا أجهزة وبرامج لنقل البث في الشبكات الحالية.

إن إي سي طوكيو

وينبغي تسويق المنتج في أوائل عام 2005، بعد أن أثبت في عام 2004 نقل المفاتيح لمسافة قياسية تبلغ 150 كيلومترا.

كينيتي كيو فارنبورو، إنجلترا

توفر بموجب عقد تعاقد أنظمة نقل المفاتيح عبر الهواء لمسافات تصل إلى 10 كيلومترات. تم توفير النظام لشركة BNN Technologies في كامبريدج، ماساتشوستس.

[صفحة الإطار 83]

والمزيد حول هذا الموضوع

التشفير الكمي. تشارلز إتش. بينيت، وجيل براسارد، وأرتور ك. إيكيرت في مجلة Scientific American، المجلد. 267، لا. 4، الصفحات 50-57؛ أكتوبر 1992.

أسرار التشفير، سيمون سينغ، ترجمة، زوهر بار أور، يديعوت أحرونوت، 2003.

يمكن العثور على مزيد من المعلومات حول التشفير الكمي على المواقع الإلكترونية للشركات التي تقوم بتسويقه: www.idquantique.com و www.magiqtech.com