الكتاب من نشر كيتر. "إن الآثار المترتبة على العالم الحقيقي لـ Stuxnet تتجاوز أي تهديد واجهناه في الماضي. وعلى الرغم من التحدي المثير المتمثل في تحليل الدودة والكشف عن أهدافها، فإن فيروس ستوكسنت هو نوع التهديد الذي نأمل ألا نراه مرة أخرى أبدًا. يقولون في سيمانتيك

"القاعدة الأولى لأمن الكمبيوتر: لا تشتري جهاز كمبيوتر. القانون الثاني: إذا اشتريت جهاز كمبيوتر، فلا تقم بتشغيله."

(كلمات "Dark Avenger" أحد أمهر كتاب الفيروسات في التاريخ)

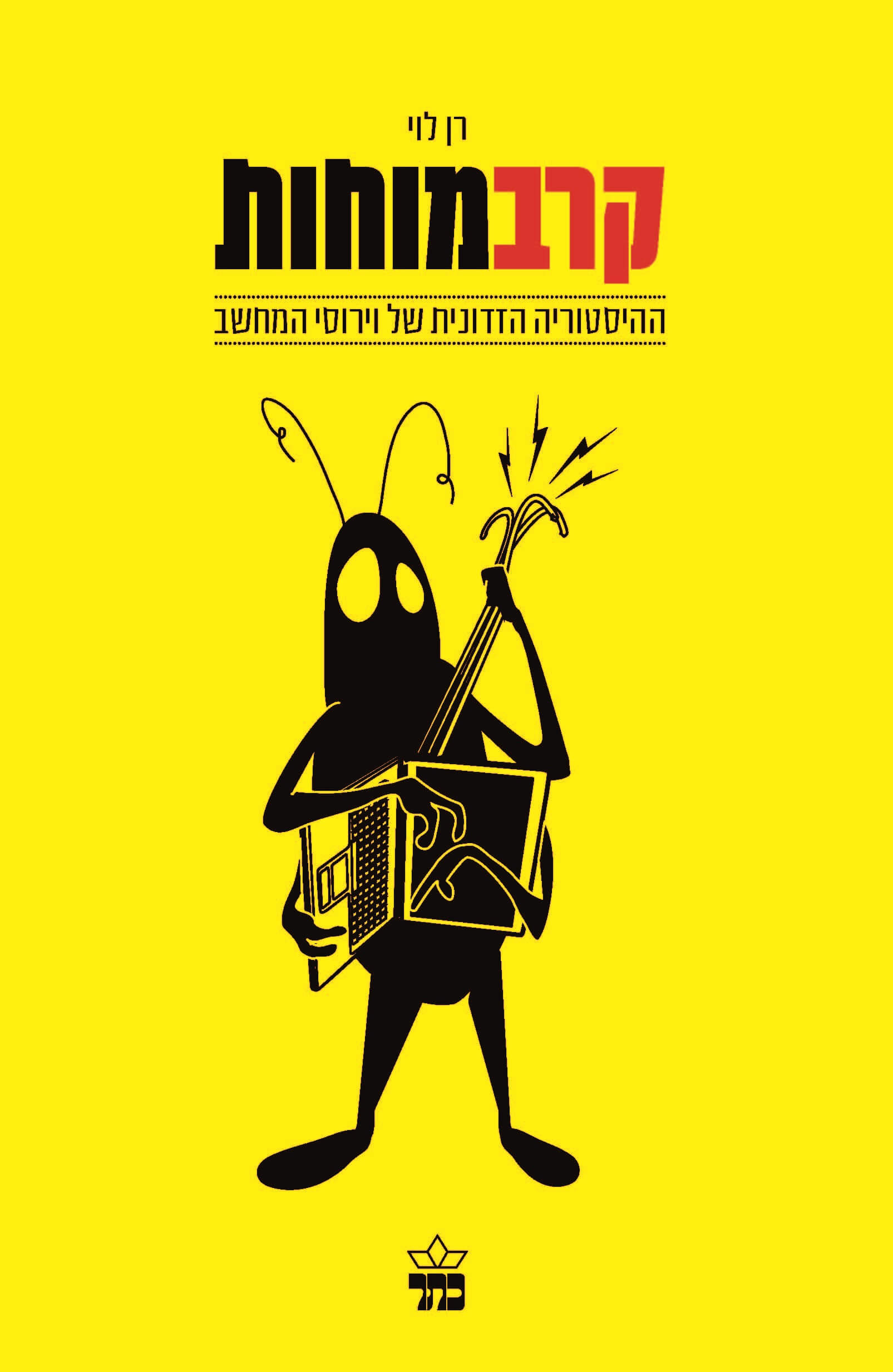

معركة العقول

التاريخ الخبيث لفيروسات الكمبيوتر

ران ليفي

التحرير: رامي روثهولز؛ رسم الغلاف وتصميمه: إيلاد أرغمان/استوديو ديفيد ويوسف؛ 381 صفحة؛ 98 شيكل؛ تاج

اتضح أن تاريخ فيروسات الكمبيوتر قديم قدم أجهزة الكمبيوتر نفسها تقريبًا. وفي ثلاثين عامًا فقط، تحولت فيروسات الكمبيوتر من برامج ترفيهية غير ضارة إلى برامج ضارة قوية، تشكل تهديدًا ملموسًا لسلامة مستخدمي الإنترنت ومؤسسات الأعمال ودول بأكملها.

معركة العقول، مكتوبة بلغة سهلة واستنادًا إلى مقابلات لا حصر لها أجراها المؤلف مع أبطال أكثر حالات الفيروسات روعة في العالم، تحكي، من بين أمور أخرى، عن طالب شاب أغلق شبكة الإنترنت بالكامل لمدة يومين، عن صبي يبلغ من العمر 13 عامًا هزم خبيرًا أمنيًا مشهورًا عالميًا، عن قضية "حصان طروادة" في إسرائيل وعن القرائن الرائعة المخبأة داخل "ستوكسنت"، الدودة التي هاجمت المفاعل الإيراني.

ران ليفي مؤلف كتاب "يؤدي بيربيتوم(مكتبة معاريف) والجامعة الصغيرة للعلوم"(جوردون) وصاحب برنامج الإنترنت"صنع التاريخ"، يأخذ القراء في رحلة مسلية ورائعة ومثيرة للقلق عبر التاريخ العالمي للبرامج الضارة.

الفصل التاسع: الحرب على الإنترنت

"إن الآثار المترتبة على العالم الحقيقي لـ Stuxnet تتجاوز أي تهديد واجهناه في الماضي. وعلى الرغم من التحدي المثير المتمثل في تحليل الدودة والكشف عن أهدافها، فإن فيروس ستوكسنت هو نوع التهديد الذي نأمل ألا نراه مرة أخرى أبدًا.

من تقرير نشرته شركة Symantec حول Stuxnet

لقد أثر صعود شبكات الاتصالات الحاسوبية إلى عظمة العديد من مجالات حياتنا، بما في ذلك - كما هو متوقع - الحروب والجيوش.

كما رأينا، تعود جذور الإنترنت إلى التطورات التي تم إجراؤها لصالح الجيش الأمريكي. وهذا طريق مقبول للعديد من التقنيات: العمل النظري في الأوساط الأكاديمية، والاعتماد الأولي للاستخدامات العسكرية، وأخيراً الانتشار والانتشار إلى العالم المدني. ولكن فيما يتعلق بشبكات الاتصالات، فإن تأثير الإنترنت على ثقافتنا وأساليب حياتنا كان عميقا وسريعا للغاية لدرجة أن معظم جيوش العالم اكتشفت لدهشتها أنه تم جرها ضد إرادتها إلى العالم. عالم جديد من الفيروسات والجواسيس وأحصنة طروادة وغيرها من الآفات الإلكترونية - دون أن يكونوا مستعدين لذلك حقًا.

إحدى المشاكل الأكثر إلحاحًا وصعوبة التي يواجهها رؤساء الدول والجنرالات في جميع أنحاء العالم حاليًا هي مسألة حماية البنى التحتية الوطنية الأساسية من الهجوم عبر الإنترنت - "الحرب السيبرانية". في تعريف واسع، البنية التحتية الوطنية هي الهياكل المادية أو التنظيمية اللازمة لإدارة الحياة الطبيعية في البلاد. تعتبر شبكة إمدادات المياه مثالاً على البنية التحتية المادية. يعد النظام المصرفي مثالاً على البنية التحتية التنظيمية. من الصعب أن نتصور الحياة الحديثة في بلد دون مياه الشرب أو وسائل صالحة للدفع والتجارة.

حتى عقود قليلة مضت، كانت الطريقة الوحيدة لتعطيل إمدادات المياه في دولة منافسة هي غزوها فعليًا أو قصف منشآتها المائية من الجو. اليوم، عندما يتم التحكم في أنظمة إمدادات المياه في معظم الدول المتقدمة عن بعد، من خلال شبكات كمبيوتر متطورة، ظهر واقع جديد: بوسائل خبيثة مثل تلك التي تعلمناها في الفصول السابقة، يمكن الاستيلاء على هذه الأنظمة من في أي مكان على وجه الأرض، والسيطرة تعني أيضًا القدرة على إغلاق الصنابير (في حالة إمدادات المياه)، أو حذف قواعد البيانات الهامة أو إسقاط شبكة إمدادات الطاقة.

وقد أثار خبراء أمن الكمبيوتر هذه المخاوف لفترة طويلة، ولكن أول من شعر بالتهديد الكامن في الحرب السيبرانية كانوا في الواقع مواطنين منطقة رعوية في شرق أستراليا. بتعبير أدق، شموا رائحته.

الصرف الصحي في أيدينا

تعد ماروتشي شاير واحدة من أكثر المناطق المرغوبة في أستراليا - وهي منطقة ريفية جميلة ومركز جذب للسياح المحبين للطبيعة. ويعالج نظام الصرف الصحي المحلي 35 مليون لتر من مياه الصرف الصحي يومياً: 142 مضخة صرف صحي منتشرة في جميع أنحاء المنطقة، ويتم التحكم فيها عن طريق نظام تحكم يقوم بجمع البيانات من جميع المضخات ومراقبة نشاطها. يُعرف هذا النظام في العالم الصناعي باسم SCADA، والذي يعني التحكم الإشرافي والحصول على البيانات.

كان Vitek Boden يشرف على المضخات نيابة عن شركة Hunter Watertech، الشركة التي قامت بتركيب نظام التحكم. وقد عمل فيتيك، وهو رجل في الأربعينيات من عمره، في الشركة لمدة عامين حتى استقال في نهاية عام 40 بعد بعض الخلافات مع مديريه. وبعد ترك وظيفته، توجه إلى مجلس المنطقة المسؤول عن الصرف الصحي، وعرض عليهم خدماته كمفتش. رفض المجلس.

بعد ذلك مباشرة، بدأ نظام الصرف الصحي في فليك ماروتشي يعاني من سلسلة من الأعطال الغامضة التي لا معنى لها. توقفت مضخات الصرف الصحي العاملة بشكل مثالي عن العمل. توقفت الإنذارات التي كان من المفترض أن تحذر من الأعطال. وفاضت مياه الصرف الصحي، وغمرت حوالي 800,000 ألف لتر من مياه الصرف الصحي مساحات واسعة. ودمرت المحميات الطبيعية، وتحولت الجداول إلى اللون الأسود، واندثرت جميع الأسماك الموجودة فيها، وعانى السكان من روائح كريهة لأسابيع.

وتم استدعاء موظفي شركة Hunter Watertech للتحقيق في الأمر، ولم يتمكنوا من العثور على مصدر الأعطال. لقد جاءوا مرارًا وتكرارًا إلى المضخات التي تعطلت، ووجدوا هناك معدات جديدة وعاملة توقفت عن العمل من تلقاء نفسها. كانت جميع الأقفال الموجودة على خزانات معدات الاتصالات في المضخات في مكانها الصحيح، ولم يقتحم أحد الخزانات.

تكررت حالات الفشل الغامضة حوالي 20 مرة، قبل أن يبدأ الصيادون في الشك في أن شخصًا ما كان "يتلاعب" بنظامهم. وأظهرت مراقبة حركة الشبكة أن الأوامر الخبيثة جاءت، إذا جاز التعبير، من محطة الضخ رقم 14 - وهي محطة ضخ غير موجودة في الواقع.

من الطبيعي أن تقع الشكوك على فيتيك بودين. قدم صراعه مع هانتر والرفض اللاحق من قبل المجلس المحلي دافعًا مناسبًا للانتقام، كما أن معرفته الوثيقة بتعقيدات نظام SCADA الذي يراقب مضخات الصرف الصحي أعطته القدرة المناسبة للقيام بذلك. بدأت الشرطة بتتبع تحركاته، وسرعان ما لاحظ المحققون نمطًا منتظمًا: في كل مرة أوقف بودن سيارته على جانب الطريق بالقرب من محطة ضخ، حدثت أشياء سيئة في نظام الصرف الصحي. في 23 أبريل 2000، اقترب ضابط شرطة من بودين بينما كان جالسًا في سيارته واعتقله. تم العثور في السيارة على جهاز كمبيوتر محمول مع نسخة مقرصنة من برنامج التحكم وجهاز إرسال لاسلكي ثنائي الاتجاه. وفي تحقيق أعمق، تبين أن بودن اخترق نظام SCADA من خلال الشبكة اللاسلكية التي تربط محطات الضخ المختلفة.

حُكم على فيتيك بودين بالسجن لمدة عامين، وأصبحت الجريمة التي ارتكبها محط اهتمام العديد من خبراء أمن الكمبيوتر حول العالم، الذين قاموا بتحليل أفعاله بدقة. وأكد تسلسل الأحداث في قضية بودين توقعاتهم بشأن صعوبة التعامل مع هجوم يستهدف المنشآت الصناعية. مرت أسابيع عديدة قبل أن يبدأ العاملون في شركة Hunter في الشك في أن الأمر لم يكن خطأً فنيًا بل عملية خبيثة، وأسابيع عديدة حتى اكتشفوا مصدره. في مثل هذه الفترة الطويلة من الزمن، يكون لدى المهاجم فرص لا حصر لها لإحداث أضرار جسيمة. علاوة على ذلك، تم تصميم نظام التحكم في مضخات الصرف الصحي، مثل جميع أنظمة التحكم في العالم تقريبًا، للتعامل مع الاحتياجات الهندسية فقط. لم يكن الأمن والحماية من القرصنة في مقدمة اهتمامات المصممين، هذا إذا تم التفكير فيهما على الإطلاق. إن هذا المزيج من ضعف الأمن ونافذة الفرص هو حلم المهاجم المعادي.

ساعدت حالات مثل تلك التي حدثت في أستراليا وغيرها من الحالات التي تلتها، السلطات في العديد من البلدان على فهم مدى ضعف أنظمة التحكم التي تتحكم في البنية التحتية الأكثر حيوية - المياه والكهرباء، وما إلى ذلك. تم تصميم هذه الأنظمة في الأصل مع افتراض أنها "مغلقة"، أي أنه لا يمكن لأي شخص غير مصرح له الوصول إليها. لكن واقع استخدام شبكات الكمبيوتر من منطلق الراحة والاعتبارات الاقتصادية قلب هذا الافتراض رأسًا على عقب. إن الاستخدام المتزايد للتكنولوجيات المدنية والتجارية، مثل نظام التشغيل "ويندوز" على سبيل المثال، في الأنظمة الصناعية الحساسة، أدى إلى إضعاف أمن الأنظمة. الآن، نفس المشاكل والمشاكل التي ابتليت بها عالم الكمبيوتر المدني، ابتليت بهم أيضًا.

بدأت العديد من الدول حول العالم في اتخاذ خطوات لحماية بنيتها التحتية الحساسة، وكانت إسرائيل من أوائل الدول التي قامت بذلك في أواخر التسعينيات. الهيئة المسؤولة عن أمن البنى التحتية الحيوية للمعلومات في إسرائيل هي السلطة الوطنية لأمن المعلومات (RAM) التابعة لجهاز الأمن البحري، إلى جانب تهيلا (المسؤولة عن أمن الأنظمة الحكومية) وأقسام تكنولوجيا المعلومات والاتصالات والاستخبارات في جيش الدفاع الإسرائيلي. مسؤول عن البنية التحتية للمعلومات الأمنية والعسكرية. في عام 2012، تم إنشاء المقر الوطني السيبراني، التابع مباشرة لرئيس الوزراء، والذي يتمثل دوره في تقديم التوصيات للسياسات والأنشطة الحكومية في مجال الحرب السيبرانية لدولة إسرائيل. وفي الولايات المتحدة أيضًا، تم إنشاء "القيادة السيبرانية"، أو USCYBERCOM، وفي عام 2010 قدم العديد من أعضاء مجلس الشيوخ اقتراحًا تشريعيًا من شأنه أن يمنح الرئيس الأمريكي صلاحيات واسعة على كيانات وشركات الإنترنت خلال مثل هذا الهجوم على البنى التحتية الوطنية الأساسية. .

تثير هذه التصرفات المحمومة والحيوية السؤال الواضح: ما مدى خطورة التهديد الذي تتعرض له البنى التحتية الحساسة؟ وبعبارة أخرى، ما هي احتمالات أن تتحقق بالفعل السيناريوهات المخيفة المتمثلة في انهيار البنية التحتية للكهرباء، وانهيار الأسواق الاقتصادية، وانفجار المفاعلات النووية؟ فهل كل الاستثمار المالي والتنظيمي في الحماية من الهجمات عبر الشبكة ضروري حقاً، أم أنه مجرد خوف ليس له أي أساس حقيقي في الواقع؟

دودة جراحية

تنشر العديد من شركات مكافحة الفيروسات على مواقعها الإلكترونية آخر الأخبار حول الفيروسات المثيرة للاهتمام التي تم اكتشافها في مختبراتها وعمليات الاحتيال الجديدة من البريد العشوائي وما شابه ذلك. في 10 يوليو 2010، أصدرت شركة VirusBlokAda ومقرها بيلاروسيا مثل هذا التحديث الروتيني.

"تحذير من البرمجيات الخبيثة التي تستغل ثغرة أمنية جديدة للانتشار:

[…] اكتشفه خبراء VirusBlokAda في 17 يونيو 2010 […] وعند الاختبار تبين أن الفيروس ينتقل عبر أجهزة تخزين USB. […] هذه البرامج الضارة خطيرة للغاية لأنها قادرة على إصابة العديد من أجهزة الكمبيوتر وإنشاء وباء جديد.

التحديثات والمنتجات، www.virusblokada.ru، 10 يوليو 2010

على الرغم من لهجة التهديد، فإن مثل هذه الرسائل شائعة في صناعة مكافحة الفيروسات، والبرامج الضارة التي يتم تسليمها عبر أجهزة USB المحمولة (أو "القرص الموجود على المفاتيح") ليست بالأمر الجديد.

وكانت التفاصيل الوحيدة المثيرة للاهتمام في الرسالة هي التقرير عن "الضعف" الجديد (خطأ برمجي) الذي تم اكتشافه في "ويندوز"، والذي سمح لفيروس بالسيطرة على الكمبيوتر. كل نقطة ضعف يتم اكتشافها في البرمجيات هي بمثابة باب جديد يمكن من خلاله أن تتسلل فيروسات المستقبل إلى جهاز الكمبيوتر، وبما أن نظام التشغيل Windows مثبت على مليارات أجهزة الكمبيوتر حول العالم، فهذه أبواب كثيرة... بدأت شركات الأمن حول العالم بتحليل تهديد جديد، ولعدة أسابيع كان الاهتمام الرئيسي موجهًا إلى نقطة الضعف الجديدة، بينما تم دفع الفيروس إلى الزاوية. وكما هو الحال عادةً في مثل هذه الحالات، سارع مؤلفو الفيروسات الآخرون إلى استغلال الضعف في برامجهم الضارة، فيما سارعت مايكروسوفت إلى إصدار تحديث طارئ لـ "ويندوز" لإغلاق الثغرة.

وعندما هدأ الضجة حول نقطة الضعف الجديدة، عاد الباحثون للتركيز على الفيروس نفسه - في الواقع، دودة، على وجه الدقة - والتي أطلق عليها اسم "ستوكسنت". وكلما "تعمق" الخبراء أكثر في شفرته، كلما أدركوا أن هذا ليس "فيروسًا آخر". كان فيروس ستكسنت أحد أكثر الفيروسات تطوراً في التاريخ - "صاروخ موجه افتراضياً"، تم تصميمه بعناية واحترافية لا تصدق.

تعد شركة Siemens الألمانية إحدى الشركات الرائدة في تصنيع أنظمة SCADA للتحكم في العمليات الصناعية. يوجد في قلب العديد من منتجاتها مكون من نوع PLC، أو "وحدة التحكم المنطقية القابلة للبرمجة".

دون الخوض في التفاصيل الفنية، وحدة التحكم المنطقية القابلة للبرمجة هي شريحة مسؤولة عن التشغيل السليم للأنظمة التي تتحكم فيها. وهي قادرة على استقبال البيانات من أجهزة الاستشعار الخارجية والتصرف وفقا لذلك. على سبيل المثال، إذا كان ضغط الماء المقاس في أنبوب معين يتجاوز الحد المسموح به، يقوم جهاز التحكم بإصدار أمر لمحرك خارجي لإغلاق أو فتح الصنابير.

تكمن عظمة PLC في مرونته الكبيرة: حيث يمكن برمجته بسهولة وسرعة وتكييفه مع عدد لا يحصى من العمليات الصناعية المختلفة، بدءًا من التحكم في الحرارة في أفران الخبز وحتى تنظيم الضغط داخل الأنابيب التي يتدفق منها النفط والغاز. كل ما يجب القيام به هو توصيل وحدة التحكم بالكمبيوتر باستخدام كابل قصير، وكتابة بضعة أسطر غير معقدة من التعليمات البرمجية باستخدام برنامج يسمى الخطوة 7 (مقدم أيضًا من شركة Siemens) وتحميل الكود الجديد إلى PLC. ومنذ ذلك الحين تقوم وحدة التحكم بعملها دون أي تدخل بشري.

وقد تم تصميم برنامج Stuxnet لاختراق وتعطيل تشغيل وحدة التحكم PLC هذه، والتي تم تركيبها في نظام صناعي محدد للغاية.

عندما يصل فيروس ستكسنت إلى جهاز كمبيوتر جديد، فإنه يتحقق مما إذا كان برنامج الخطوة السابعة مثبتا عليه. وإذا كان الأمر كذلك، فإنه يراقب نشاطه مع مرور الوقت ويحاول التعرف على الاتصال بينه وبين جهاز التحكم المنطقي القابل للبرمجة من طراز معين: S7-7، الذي تم تصنيعه أيضًا بواسطة شركة ستكسنت. شركة سيمنز الألمانية.

إذا اكتشف Stuxnet مثل هذا الاتصال، فإنه يستغل الفرصة ويقفز عبر كابل الاتصال إلى شريحة PLC نفسها. وهو الآن يقوم بفحص هوية المكونات التي تتصل بها الشريحة، ويبحث بشكل خاص عن المكونات التي صنعتها شركتان محددتان: "فاكون" (Vacon) من فنلندا، و"فارارو بايا" (فارارو بايا) من إيران. . تتحكم هذه المكونات في سرعة دوران المحركات. وأخيرًا، يقيس Stuxnet سرعة دوران المحركات نفسها. وهو يبحث عن المحركات التي تدور بمعدل أعلى من 1,210 دورة في الثانية، أو أقل من 807 دورة في الثانية.

يجدر بنا إعادة قراءة الفقرة السابقة لفهم مدى تحديد و"جراحة" عمل Stuxnet. والغرض منه كله هو البحث عن جهاز كمبيوتر به برنامج محدد، ومتصل بنظام تحكم محدد، ويحتوي على شريحة من نوع معين، تنتجها شركات مصنعة محددة، ويقوم بتدوير محرك في نطاق سرعة معين.

هذه الدقة المتعمدة للغاية فاجأت الباحثين الذين فحصوا الدودة، وأثارت شكوكهم. لا يبذل مؤلفو الفيروسات أبدًا مثل هذه الجهود الكبيرة لتقليل نشاط فيروساتهم - بل على العكس من ذلك. اهتمامهم هو التأثير على أكبر عدد ممكن من أجهزة الكمبيوتر: ربطها بشبكة الروبوتات الخاصة بهم، وسرقة أكبر عدد ممكن من أسماء المستخدمين وكلمات المرور للحسابات المصرفية، وما إلى ذلك. ولا يوجد أي منطق في تصميم مثل هذه البرامج الضارة المعقدة والمعقدة، إذا لم يكن هناك سوى بضع مئات من أجهزة الكمبيوتر في العالم كله - إن وجدت - التي تلبي جميع المتطلبات المذكورة أعلاه. وأصبح المنطق وراء فيروس ستكسنت واضحا بعد بضعة أيام، عندما أصبحت هوية مئات أجهزة الكمبيوتر واضحة: أجهزة الكمبيوتر التي تتحكم في أجهزة الطرد المركزي لتخصيب اليورانيوم للبرنامج النووي الإيراني، في مدينة نطنز.

يعد "التخصيب" عملية أساسية في الطريق إلى إنتاج الوقود النووي: فهو يسمح لليورانيوم المشع بدعم التفاعل المتسلسل الذي يطلق الكثير من الطاقة. وإذا كان مستوى التخصيب منخفضا، فإن الوقود النووي مناسب للمفاعلات لإنتاج الكهرباء. وإذا كان مستوى التخصيب مرتفعا، فيمكن استخدامه أيضا في صنع القنابل الذرية.

إحدى طرق التخصيب الشائعة هي من خلال جهاز الطرد المركزي الغازي ("جهاز الطرد المركزي" بالعبرية). وفي هذه الطريقة يتم تسخين اليورانيوم حتى يتحول إلى غاز، ثم يتم حقنه في وعاء ضيق يدور بسرعة (جهاز الطرد المركزي). عندما يخرج اليورانيوم من الخزان، يكون "مخصبا" أكثر قليلا مما دخله، ومن أجل الوصول إلى درجة عالية من التخصيب، يجب تمرير الغاز عبر سلسلة طويلة (أو "سلسلة") من أجهزة الطرد المركزي المتماثلة. إن أجهزة الطرد المركزي حساسة للغاية للتغيرات في سرعات دورانها: فحتى التغيير البسيط في سرعة الدوران قد يؤدي إلى الإضرار بعملية التخصيب، وقد يؤدي التغيير الكبير إلى تدمير جهاز الطرد المركزي نفسه.

وكان هذا بالضبط هو هدف فيروس ستوكسنت. وبعد فترة انتظار معينة -من بضع ساعات إلى بضعة أشهر، حسب ظروف معينة- بدأت الدودة في تغيير سرعة دوران أجهزة الطرد المركزي. في البداية قامت برفعها إلى 1,410 دورة في الثانية، ثم أبطأت السرعة إلى دورتين في الثانية، وأخيرا عادت إلى 1,064 دورة في الثانية. وتكررت هذه التغييرات في السرعة مرارا وتكرارا مع مرور الوقت.

وتمكن فيروس ستوكسنت من القيام بمفعوله الضار لعدة أشهر قبل أن يتم اكتشافه، وذلك بفضل آلية تمويه متطورة والأولى من نوعها. قام Stuxnet بإدخال نفسه بين برنامج الخطوة 7 وشريحة PLC، بحيث أنه في كل مرة يحاول المستخدم قراءة التعليمات البرمجية الموجودة على الشريحة أو كتابة تعليمات برمجية جديدة عليها، تعترض الدودة المحاولة وتقدم للمستخدم ما يشبه " العمل كالمعتاد"، مثل الأوركسترا التي تعزف على سطح السفينة تايتانيك لتهدئة الضيوف، بينما تغرق السفينة ببطء في الأعماق... تقنية إخفاء الهوية تسمى RootKit، وهي شائعة جدًا في عالم البرامج الضارة، ولكن هذا كان في المرة الأولى تم استخدامه مع رقائق PLC الصناعية.

هل أضر فيروس ستكسنت بجهود إيران النووية؟ من الصعب أن نعرف. ووفقا لتقارير مختلفة، عانى البرنامج النووي الإيراني من تأخيرات عديدة في عام 2010، على الرغم من أنه من غير الواضح ما إذا كان ذلك بسبب الدودة أم لأسباب أخرى. ويبدو أنه تم استبدال نحو ألف جهاز طرد مركزي خلال تلك السنة بعد أعطال خطيرة. وتضمنت الوثائق المسربة إشارة إلى حادث نووي محتمل وقع في النصف الأول من عام 2010. واعترف الرئيس الإيراني محمود أحمدي نجاد بأن الدودة تسببت في "أضرار محدودة" لأجهزة الطرد المركزي، على الرغم من أنه من المرجح أن الاتجاه الطبيعي للفيروس وسيكون على السلطات في طهران في مثل هذه الحالة أن ترسم صورة تقلل من الضرر الناجم.

كما يجب أن يضاف الأثر النفسي للإصابة إلى الأضرار الجسدية. إن التعامل مع عدو غير مرئي أمر صعب بشكل خاص، حتى على المستوى العقلي، لأنه يقوض الثقة في التكنولوجيا وقد يسبب جنون العظمة الخفيف. يمكنني أيضًا أن أشهد على ذلك من خلال تجربتي الشخصية. كجزء من العمل على هذا الكتاب، اضطررت لزيارة مواقع الويب "المشكوك فيها" وتنزيل العديد من الملفات منها التي قد تحتوي أيضًا على برامج ضارة. لقد ارتفعت حساسيتي تجاه مشاكل الكمبيوتر بشكل كبير: فجأة أصبح كل عطل روتيني في الكمبيوتر علامة محتملة لهجوم خبيث. ومن المثير للاهتمام أن نتخيل كيف تأثرت ثقة المهندسين الإيرانيين بأنفسهم من جراء صدمة الهجوم.

***

وعندما أدرك الباحثون الأمنيون مدى تعقيد فيروس ستوكسنت وهوية ضحاياه، أصبح السؤال الملح بالطبع هو من أنشأه.

كان الإجماع العام بين الخبراء هو أن هذا لم يكن عمل صبي مراهق في غرفة بها ملصقات نجوم الروك على الجدران، ولا عمل مبرمج لامع كتب دودة العالم السفلي مقابل المال. تم تصميم فيروس ستكسنت وكتابته على يد متخصصين: والدليل على ذلك ظرفي، لكنه قوي رغم ذلك.

على سبيل المثال، من أجل التسلل إلى جهاز كمبيوتر والاستيلاء عليه، استفاد برنامج Stuxnet من أربع نقاط ضعف أمنية في Windows، والتي لم تكن معروفة لأي شخص حتى ذلك الحين. "المعرفة قوة"، كما يقول المثل، وفي عالم مؤلفي الفيروسات السفلي هناك تجارة يقظة في نقاط الضعف هذه: حيث تتراوح قيمة كل نقطة من نقاط الضعف الأربع التي يستغلها فيروس ستوكسنت بين عشرات ومئات الآلاف من الدولارات. لا يمكن لأي كاتب فيروس عاقل أن يستغل أربع نقاط ضعف غير معروفة في دودة واحدة في وقت واحد. ليس هناك منطق في هذا: فبعد كل شيء، نقطة ضعف واحدة تكفي للقيام بهذه المهمة! ومن الواضح من الناحية الاقتصادية أن الأفضل له إبقاء نقاط الضعف الثلاثة الأخرى سراً واستغلالها في المستقبل، أو بيعها في السوق السوداء. احتوى فيروس ستاكسنت على أربع نقاط ضعف غير معروفة، لأنه ربما كان من المهم للغاية بالنسبة لشخص ما التأكد من قيامه بعمله، كما تشير التقديرات أيضًا إلى أنه لن يكون لديه سوى فرصة واحدة جيدة للهجوم - بعد ستوكسنت، الإيرانيون (أو الضحايا الآخرون، إذا كان هناك أي) كان سيتعلم الدرس ويتوخى الحذر أكثر من ذلك بكثير. وبالتالي، من طبيعة الهجوم يمكن أن نستنتج أن نجاحه، وليس المكسب المالي، كان الاعتبار الحاسم في هذه الحالة. إن مجرد حقيقة أن شخصًا ما بذل مثل هذه الجهود الكبيرة لمهاجمة هدف ليس له قيمة اقتصادية حقيقية هو سبب وجيه بما يكفي لتقييم أن هذا ليس نشاطًا إجراميًا، بل حربًا إلكترونية.

وفي تقرير مفصل عن Stuxnet نشرته شركة الأمن Symantec، أشير إلى أن الدودة تمت كتابتها بواسطة مجموعة من خمسة إلى عشرة مبرمجين ذوي خبرة. السبب في هذا التقييم هو المزيج النادر من التقنيات المتعلقة بالدودة، والتي تتطلب كل منها نوعًا مختلفًا من الخبرة، مثل تجربة برمجة مكونات PLC. على سبيل المثال، تمت كتابة أجزاء مختلفة من الكود بلغات برمجة مختلفة، وكان على الأقل بعض الموظفين (أو مستشاريهم) أن يكونوا على دراية تامة بعمليات الإنتاج الصناعي التي لا يستطيع المبرمج العادي الوصول إليها عادة. يمكن أن تكون هذه المجموعة من الأشخاص، من حيث المبدأ، عصابة إجرامية منظمة، لكن في الممارسة العملية تشير العلامات إلى أنهم على الأرجح جزء من نظام استخباراتي وتنفيذي أوسع بكثير.

على سبيل المثال، يتنكر برنامج Stuxnet في صورة ملفات برمجية مصدرها شركتان تايوانيتان: Realtek وJMicron. وتحتوي هذه الملفات على "توقيع رقمي"، وهو عبارة عن سلسلة من الأرقام المشفرة، تشير إلى أن مصدر الملفات موجود بالفعل في الشركات المذكورة، على غرار التوقيع المكتوب بخط اليد على شيك مصرفي يؤكد صحة الشيك وشرعيته. يعد تسلسل الأرقام المشفرة للتوقيع الرقمي معلومات سرية وحساسة للغاية، ويتم (أو ينبغي) تخزينها بشكل آمن. اقتحم شخص ما مكاتب Realtek وJMicron، وسرق تسلسل الأرقام، ثم استخدمه لإخفاء Stuxnet كبرنامج شرعي. وإذا كانت هذه بالفعل صورة دقيقة للأحداث، فهذه شهادة أخرى محتملة على عمل منظمة استخباراتية ذات أذرع دولية طويلة.

لا تحتاج إلى أن تكون خبيراً في العلاقات الدولية حتى تتمكن من تحديد هوية المشتبه بهم المباشرين في الهجوم على محطة الطرد المركزي الإيرانية: فالولايات المتحدة وإسرائيل لديهما الدافع والقدرة على تصميم دودة متطورة مثل ستوكسنت. وكلاهما سيكون سعيداً بتأخر البرنامج النووي الإيراني، وربما يكونان مسؤولين أيضاً عن الاغتيالات الغامضة التي جرت في الوقت نفسه لكبار العلماء النوويين الإيرانيين.

لكن الشكوك شيء والأدلة القوية شيء آخر. لا توجد تفاصيل في كود برنامج Stuxnet أو كيفية تشغيله تشير بشكل مباشر وواضح إلى تورط البلدين. حرص مشغلو الدودة الغامضون على تغطية مساراتهم جيدًا. على سبيل المثال، كان أحد إجراءات الدودة هو إرسال بيانات حول أجهزة الكمبيوتر التي أصابتها إلى موقعين على شبكة الإنترنت:

www.mypremierfutbol.com

www.todaysfutbol.com

ويتم تخزين كلا الموقعين في الدنمارك وماليزيا، لكن هذا لا يلقي أي ضوء على هذه القضية. يمكن لأي شخص إنشاء موقع ويب في أي بلد يختاره تقريبًا، وقد تم إعداد كلا الموقعين بشكل مجهول ودون أي معلومات تعريفية عن مالكيهما.

عثر الباحثون الأمنيون، أثناء بحثهم في كود الدودة، على بعض القرائن المثيرة للاهتمام التي تركها المبرمجون هناك، ربما عن طريق الخطأ أو عن قصد. على سبيل المثال السطر التالي:

ب:\myrtus\src\objfre_w2k_x86\i386\guava.pdb

ميرتوس هو الاسم الأجنبي للآس، وهو نبات من عائلة الآس. الجوافة هي فاكهة الجوافة التي تنتمي إلى عائلة هداسي. هداسا هو أيضًا الاسم الثاني للملكة أستير، زوجة أحشويروش الذي كان... ملك بلاد فارس، وهي إيران اليوم.

يوجد في مكان آخر من الكود إشارة إلى الرقم 19790509. إذا نظرت إلى هذا الرقم على أنه يمثل تاريخا، فيمكن تفسيره على أنه 9 مايو 1979. في مثل هذا اليوم، تم إعدام حبيب إلجانيان، وهو يهودي إيراني، رميا بالرصاص، وأدت هذه الخطوة إلى هجرة عشرات الآلاف من الإيرانيين. اليهود الإيرانيين إلى إسرائيل. هل تم ترك هذه القرائن عن قصد من قبل المبرمجين؟ لقد أصبح خبراء الأمن علماء نبات ومؤرخين هواة يحاولون فك رموز هذه الأجزاء من التعليمات البرمجية.

لكن هذا البحث في الكود، وهو المعادل المهووس للاستماع إلى تسجيلات ليد زيبلين التي يتم تشغيلها بشكل عكسي وإيجاد أدلة للطوائف الشيطانية، يخطئ الهدف تمامًا. وحتى لو كان ستكسنت قد لعب لعبة "هيا بنا" عبر نظام الإعلان الخاص بمحطة الطرد المركزي أثناء قيامه بتدمير الأنظمة الحيوية، فإن هذا لا يدين أي شخص بارتكاب هذا الفعل. يمكن لأي شخص أن يدمج بسهولة في الكود الذي يكتب فيه أدلة من شأنها أن توجه أصابع الاتهام إلى عامل أو آخر.

وفي المقالات الاستقصائية في الصحف الرائدة، مثل صحيفة نيويورك تايمز، يُزعم أن فيروس ستاكسنت هو نتيجة للتعاون الإسرائيلي الأمريكي، الذي بدأ خلال فترة ولاية جورج بوش الابن واستمر بقوة أكبر في عهد باراك. أوباما، كجزء من عملية عسكرية كان اسمها الرمزي "الألعاب الأولمبية". وزعمت صحيفة التايمز أن شركة سيمنز تعاونت مع وزارة الطاقة الأميركية لتحديد نقاط الضعف في أنظمتها والتي من شأنها أن تسمح للمهاجمين المحتملين بإتلاف البنية التحتية ــ وهي نفس نقاط الضعف التي استغلها فيروس ستوكسنت على ما يبدو. ويُزعم أيضًا أن الدودة تم تطويرها بواسطة وحدة 8200 لأمن، وتم اختبارها على أجهزة طرد مركزي حقيقية في مفاعل ديمونة. وهذا هو، إذا كان هناك واحد. ولم توافق أي من الدول على تأكيد التقارير الصحفية بالطبع.

يجب أن تعتاد على فكرة أنه حتى يقف شخص ما ويعترف بهذا الفعل، فمن المحتمل ألا نعرف أبدًا من يقف وراء الدودة. ولا جدوى من انتظار مثل هذا الاعتراف بفارغ الصبر في المستقبل القريب: فالبلد الذي يؤكد تورطه في هذا الفعل يعرض نفسه لدعاوى قضائية من أطراف لا تعد ولا تحصى في جميع أنحاء العالم. وعلى الرغم من أن فيروس ستوكسنت قد تم تصميمه لإلحاق الضرر بأجهزة الكمبيوتر ذات الخصائص الواضحة والدقيقة فقط، إلا أنه أصاب مئات الآلاف من أجهزة الكمبيوتر حول العالم، من الولايات المتحدة إلى إندونيسيا. في جميعها تقريبًا يظل خاملًا تمامًا، لكن فعل اقتحام كمبيوتر شخص آخر هو، كما رأينا بالفعل في الفصول السابقة، عمل إجرامي. بالإضافة إلى ذلك، منذ لحظة الكشف عن الدودة، أصبح رمزها متاحًا أيضًا لعناصر في العالم السفلي، الذين يمكنهم تغييره وتكييفه بسهولة نسبيًا لتدمير المنشآت الصناعية المدنية لأغراض الابتزاز. ولن يرغب أي بلد في تحمل المسؤولية عن مثل هذه العواقب المستقبلية.

ستوكسنت وأخواتها

برامج التجسس ليست شيئا جديدا. تستخدم المنظمات الإجرامية بشكل روتيني مثل هذه البرامج لسرقة معلومات بطاقة الائتمان وكلمات المرور والمعلومات المماثلة. التجسس الحاسوبي بين الدول موجود أيضًا منذ فترة طويلة. على سبيل المثال، في عام 2003، تم اختراق العشرات من شبكات الكمبيوتر التابعة لحكومة الولايات المتحدة والجيش وشركات الدفاع ووكالة الفضاء، في سلسلة من الهجمات المنسقة التي أطلق عليها اسم "Titan Rain". وكشف تحقيق أمريكي أن مصدر الهجوم كان في الصين. وفي مارس 2009، تم اكتشاف أن برامج التجسس قد تم زرعها في أجهزة الكمبيوتر في العشرات من السفارات ووزارات الخارجية في العديد من البلدان في جميع أنحاء العالم، وكذلك في المقر الرئيسي للدالاي لاما التبتي. وتمت السيطرة على شبكة التجسس، التي كانت تسمى GhostNet، من أجهزة كمبيوتر في جزيرة هاينان - حيث توجد أيضًا مرافق للاستخبارات الصينية. وفي وقت لاحق من ذلك العام، تم الكشف عن سلسلة من عمليات الاختراق لأجهزة الكمبيوتر الخاصة بشركات البرمجيات الأمريكية المهمة مثل جوجل وأدوبي وغيرها، وفي هذه الحالة أيضًا تم اكتشاف بصمات افتراضية للصينيين.

أحدث الكشف عن فيروس Stuxnet ضجة في عالم أمن المعلومات وتصدر عناوين الأخبار في جميع وسائل الإعلام. وفي الأشهر والسنوات التي تلت ذلك، استمر الاهتمام بالتوجه إلى منطقة الشرق الأوسط، وأولى الباحثون الأمنيون اهتمامًا خاصًا بالبرامج الضارة المكتشفة هناك. وسرعان ما أصبح من الواضح أن فيروس ستوكسنت لم يكن سوى قمة جبل الجليد لعملية تجسس إلكتروني أوسع وأكثر تطوراً مما تم اكتشافه حتى ذلك الحين.

في 1 سبتمبر 2011، بعد عام وثلاثة أشهر من الاكتشاف الأولي لفيروس ستوكسنت، تم اكتشاف برنامج ضار في المجر قادر على جمع مجموعة متنوعة من المعلومات من الكمبيوتر المثبت عليه: لقطات الشاشة، وكلمات المرور، والمستندات من مختلف الأنواع، و أكثر. تم تسمية برنامج التجسس الجديد باسم "Duqu" لأن أسماء الملفات التي أنشأها على الكمبيوتر المصاب تنتهي دائمًا بـ ~DQ.

وبعد بضعة أسابيع، عندما قام الخبراء بتحليل البرنامج بالتفصيل، أدركوا أنه مكتوب من قبل نفس الأشخاص الذين أنشأوا فيروس ستوكسنت. كان الدليل دامغًا: إذ كان Dooku وStuxnet يشتركان في كود متطابق تقريبًا. في الواقع، عندما قامت أجهزة الكمبيوتر التابعة لشركة F-Secure الأمنية بفحص ملفات Doku، أبلغت بالخطأ أنها نسخة من Stuxnet، بسبب التشابه الكبير بينهما.

وكان الفرق بين البرنامجين في غرضهما النهائي. كان Stuxnet وDooku مثل صاروخين متطابقين، برؤوس حربية مختلفة مثبتة في أنوفهما: كانت "الحمولة" الخاصة بـ Stuxnet (في المصطلحات المهنية) عبارة عن رمز يسمح له باختراق شريحة PLC وتدمير أجهزة الطرد المركزي، في حين احتوى "الرأس الحربي" لـ Dooku على الكود المناسب. كود للتجسس وجمع المعلومات. إذا كان مشغلو Doku مهتمين، فيمكنهم بسهولة أن يضيفوا إلى Doku القدرة على إتلاف أنظمة التحكم الصناعية، أو حذف الملفات، أو التسبب في أضرار مماثلة.

كما هو الحال مع Stuxnet، بذل مشغلو Doku جهودًا كبيرة لحماية جواسيسهم وإخفاء هوياتهم. على سبيل المثال، تم اختيار الضحايا بعناية: لم يتم اكتشاف Doku إلا على حوالي 50 جهاز كمبيوتر حول العالم، معظمها - وليس من المستغرب - في إيران. من المحتمل أن يكون Doco قد أصاب عددًا أكبر من أجهزة الكمبيوتر، ولكن من الصعب معرفة ذلك على وجه اليقين: يقوم Doco بحذف نفسه من الكمبيوتر المصاب بشكل مستقل بعد 36 يومًا، دون ترك أي أثر.

تم تشفير المعلومات التي جمعها Doku وإرسالها عبر الإنترنت إلى أجهزة كمبيوتر مختلفة حول العالم، من الهند إلى ألمانيا. كان لكل نسخة من Dooku جهاز كمبيوتر خاص بها. لم تكن أجهزة الكمبيوتر المجمعة مملوكة للمشغلين، بل كانت أجهزة كمبيوتر بريئة تم اختراقها مسبقًا، وتم استخدامها فقط كمحطات ترحيل. وتم نقل المعلومات التي وصلت إليهم لغرض غير معروف.

في 20 أكتوبر 2011، بعد ما يزيد قليلاً عن شهر من اكتشاف Doku، أرسل مشغلو البرنامج الضار أمرًا "بالتدمير الذاتي" إلى أجهزة كمبيوتر المجموعة. وقد تم حذف كافة المعلومات التي كانت عليها والتي قد تشير إلى هوية الأشخاص الذين قاموا باختراقها وتفعيل محطات الترحيل بشكل كامل. ومن خلال المعلومات القليلة التي يمكن استخلاصها من أجهزة الكمبيوتر المجمعة على أي حال، يبدو أن Doku نشط منذ نهاية عام 2009 على الأقل.

وبعد ستة أشهر، في مايو 2012، تم اكتشاف حلقة جديدة في سلسلة البرامج الخبيثة التي استخدمت ضد إيران كجزء من الحرب السيبرانية ضدها.

وفي أبريل/نيسان، أفادت عدة وسائل إعلام أن الهيئة المسؤولة عن تشغيل مضخات النفط الإيرانية قررت فصل جميع أجهزة الكمبيوتر الخاصة بها عن الإنترنت، بعد اكتشاف برمجيات خبيثة تسللت إليها. ولم يتم الكشف عن هوية البرنامج الخبيث، لكن الاسم الذي أطلق عليه كان "Wiper"، لأنه على ما يبدو دمر المعلومات الموجودة على أجهزة الكمبيوتر المصابة. وطلبت إيران المساعدة من شركة كاسبرسكي الأمنية الروسية وخبراء من جامعة بودابست للتكنولوجيا والاقتصاد في المجر. قام كاسبرسكي وموظفو الجامعة بالتحقيق في القضية وأثاروا مشكلة كبيرة في أعقابهم: برامج التجسس معقدة للغاية ومتطورة لدرجة أن التقرير المقدم من جامعة بودابست ينص على ما يلي:

“…ربما تكون هذه هي البرمجيات الخبيثة الأكثر تطوراً التي صادفناها. ربما تكون هذه البرمجيات الخبيثة الأكثر تطوراً التي تم اكتشافها على الإطلاق."

التقرير الفني، CrySys Lab، الإصدار 1.05، 31 مايو 2012

تم تسمية البرنامج الضار الجديد باسم "Flame" (Flame)، حيث ظهرت هذه الكلمة عدة مرات في الكود الخاص به. ومن الصعب التحديد على وجه اليقين ما إذا كان Flame هو أيضًا "Viper"، البرنامج الخبيث الذي ألحق أضرارًا بأجهزة الكمبيوتر التابعة لهيئة النفط الإيرانية، على الرغم من أنه من المرجح أن يكون هناك اتصال بينهما.

كما أن العلاقة بين برنامج Flame وسلفيه، Stuxnet وDooku، لم تكن واضحة وبديهية. لم يكن Flame، على عكس Doku، يشترك في نفس الكود مع Stuxnet، وفي الواقع اختلف عنه في كل التفاصيل تقريبًا: فقط التحليل المضني للكود كشف عن بعض الهويات البسيطة بين Flame وStuxnet. الطريقة الوحيدة لتفسير هذه الهويات هي افتراض أن الأشخاص الذين أنشأوا Flame كانت لديهم علاقة عمل وثيقة مع الأشخاص الذين كتبوا Stuxnet، وشاركوا بعض المعلومات المشتركة بينهم - ربما فريقان في نفس القسم، يعمل كل منهما على مشروعه الخاص. .

تم إنشاء Flame، مثل Dooku، لسرقة المعلومات السرية من أجهزة الكمبيوتر التي أصابها، لكن قدراته كانت أكثر تقدمًا وتعقيدًا. على سبيل المثال، تمكن Flame من التعرف على الأجهزة في بيئته التي تدعم الاتصال اللاسلكي من نوع BlueTooth، مثل تلك الموجودة في جميع الهواتف الذكية تقريبًا اليوم. إذا اكتشف مثل هذا الهاتف الذكي، حاول "سحب" منه قائمة الأسماء وأرقام الهواتف المخزنة عليه. تمكن Flame أيضًا من التهرب من أي برنامج مكافحة فيروسات تجاري كبير كان موجودًا في السوق في ذلك الوقت. وبحسب شهادة الإيرانيين أنفسهم، لم يتم اكتشاف Flame بواسطة أي من برامج مكافحة الفيروسات الـ 43 التي حاولوا اكتشافها من خلالها. يقدر العديد من الخبراء أن الأمر سيستغرق سنوات لتحليل Flame بشكل كامل والكشف عن جميع قدراته.

تم اكتشاف نسخ من برنامج Flame على آلاف أجهزة الكمبيوتر في جميع أنحاء الشرق الأوسط: الغالبية العظمى منها في إيران، ولكن بعضها أيضًا في إسرائيل والسلطة الفلسطينية ولبنان وسوريا وغيرها. على عكس فيروس ستكسنت، الذي سمح مشغلوه له بالانتشار دون انقطاع إلى أي جهاز كمبيوتر محتمل في محاولة لاختراق مصنع تخصيب اليورانيوم (وهذا هو السبب أيضًا وراء اكتشاف نسخ من ستاكسنت على أجهزة كمبيوتر في بلدان أخرى)، كانت الإصابة بفيروس فليم انتقائية للغاية. يصيب Flame جهاز كمبيوتر جديدًا فقط بعد إزالة نفسه من جهاز كمبيوتر سابق، وبالتالي يحافظ على إجمالي عدد أجهزة الكمبيوتر المصابة ثابتًا، بشكل أو بآخر. ومن الواضح أيضًا أن الأهداف التي تم اختيارها للعدوى لم تكن عشوائية: فاللهب لا يوجد فقط على أجهزة الكمبيوتر الخاصة بالعمل في مختلف المنظمات، ولكن أيضًا على أجهزة الكمبيوتر المحمولة وأجهزة الكمبيوتر المنزلية لمختلف الأفراد.

كما هو الحال في Doku، قرر مشغلو Flame أيضًا إزالة أي دليل محتمل بعد الكشف عن أفعالهم. في 8 يونيو 2012، بعد حوالي أسبوعين من اكتشاف Flame، تم إرسال أمر التدمير الذاتي الذي تسبب في قيام جميع النسخ النشطة من البرامج الضارة بحذف نفسها من أجهزة الكمبيوتر التي تم تثبيتها عليها.

***

في بداية الحلقة طرحت سؤالاً، هل الخوف من الحرب السيبرانية والتهديد للبنية التحتية الأساسية مبرر، أم أنه ليس له أي أساس واقعي؟ يقدم لنا كل من Stuxent وDoku وFlame الإجابة: الخوف له ما يبرره. إن تعقيد وتعقيد هذه البرامج الخبيثة يبين لنا حقيقة أنه عندما تقرر الحكومات والجيوش استثمار الأموال والموظفين المهرة في تطوير مثل هذه الأسلحة السيبرانية، فإن الحماية التي توفرها برامج مكافحة الفيروسات التجارية ليست كافية على الإطلاق. قد تتمكن محطة الطاقة النووية أو البنك المركزي الذي يحمي شبكات الكمبيوتر الخاصة به باستخدام برامج مكافحة الفيروسات المتاحة تجاريًا من مواجهة البرامج الضارة للمنظمات الإجرامية (وحتى في ذلك الحين، كما رأينا، بنجاح جزئي) - لكنها معرضة للخطر تمامًا لهجوم عسكري.

ويمكن التقدير أن العديد من الدول ستنضم إلى الاتجاه الحالي وستقوم بتطوير قدراتها الخاصة في الحرب السيبرانية. إن الغموض المتأصل في الحرب السيبرانية، وحقيقة أنه من الممكن الإضرار بالمصالح الحيوية لدولة أخرى دون إعلان الحرب رسميا عليها، يشكلان ميزة واضحة، وخاصة بالنسبة للدول الصغيرة والضعيفة نسبيا. إذا كانت الطريقة الوحيدة لتدمير مفاعل نووي قبل ثلاثين عاماً كانت من خلال غارة جوية جريئة ومعقدة تعرض الدولة المهاجمة لرد فعل عسكري مضاد، فإن البرمجيات الخبيثة مثل ستوكسنت تجعل من الممكن تحقيق تأثير مماثل بأقل قدر من المخاطر. وبنفس الطريقة، كان تشغيل شبكة استخباراتية في دولة معادية دائمًا مسألة حساسة، وكان خطر الموت يخيم على الجواسيس. "العميل دوكو" و"العميل فليم" يمكن "قتلهما" في أي لحظة، ولن يشتكي أحد...

الحرب أم السلام؟ الفصل الأول من كتاب "ثمن الإيثار" للكاتب أورين هيرمان

تعليقات 3

لم أستمتع بالقراءة هنا مثل هذا منذ وقت طويل

مثير!