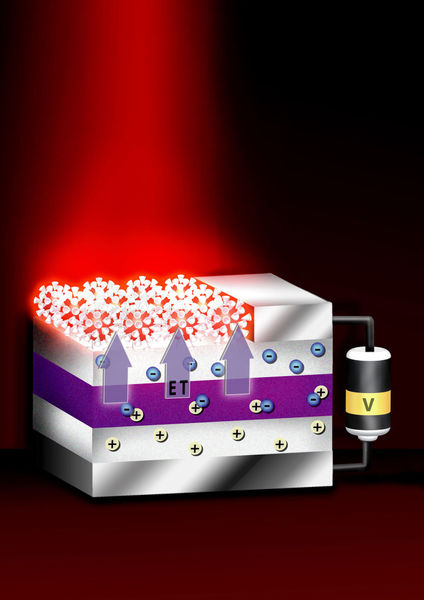

قد يؤدي النهج الجديد لأمن مواقع الويب وقواعد البيانات إلى تمكين عملية تحديد هوية المستخدم بشكل أسرع وأكثر أمانًا لمواقع الوسائط المتعددة. ستسمح عملية تحديد الهوية المنطقية لآلاف المستخدمين، وربما حتى ملايين المستخدمين، بالوصول بسرعة أكبر إلى المحتوى الذي يحق لهم الوصول إليه، وهو محتوى مثل الموسيقى والفيديو والصور. قد يؤدي نفس النهج أيضًا إلى تقليل مخاطر وصول المستخدمين غير المصرح لهم والمتسللين إلى المعلومات بشكل غير قانوني.

تتطلب طريقة التعريف المقبولة من المستخدم البعيد إرسال اسم المستخدم وكلمة المرور إلى النظام الذي يرغب في التحقق من هويته. يبحث النظام عن اسم المستخدم في قاعدة البيانات المحلية الخاصة به، وإذا كانت كلمة المرور المرسلة تتطابق مع كلمة المرور المخزنة، فسيتم منح المستخدم حق الوصول إلى النظام. تفترض طريقة الكشف عدم وجود مستخدمين ذوي نوايا خبيثة وأن أجهزتهم الطرفية المحلية غير مصابة بالفيروسات.

اليوم تبدو هذه الافتراضات أكثر سذاجة. لا يمكن الافتراض أن جميع المستخدمين لديهم نوايا حسنة. تسمح التكنولوجيا المعاصرة بالتنصت على العمليات التي تتم عن طريق الاتصالات اللاسلكية. يمكن للمستخدمين ذوي النوايا الخبيثة والبرامج المختلفة الحصول على أسماء المستخدمين وكلمات المرور واستخدامها للوصول غير القانوني إلى الأنظمة.

والآن، قام نيكولاوس بارديس من جامعة التعليم العسكري في فاري باليونان، وزملاؤه هناك وفي معهد كييف للفنون التطبيقية بأوكرانيا، بتطوير نهج مبتكر لتحديد هوية المستخدم والذي يطبق مفهومًا متقدمًا لتحديد الهوية بدون معرفة. تعتمد الطريقة على مجموعة من الوظائف الرياضية البسيطة نسبيًا، والمعروفة باسم العمليات المنطقية أحادية الاتجاه، والتي تُستخدم للتحقق من هوية المستخدم بدلاً من حسابات التشفير/فك التشفير المقبولة اليوم. يوضح الفريق أن الاختبارات الأولية تظهر أن أسلوبهم في التعامل مع خوارزمية تحديد هوية المستخدم قد يكون أسرع بمئات وربما حتى آلاف المرات من طرق تحديد هوية المستخدم التقليدية. أحد الجوانب المهمة لهذه الطريقة هو أنها ستقلل من متطلبات الحساب على جانب الخادم، وستزيد أيضًا من درجة أمان العملية.

"يتم تحديد درجة فعالية خوارزمية أمن المعلومات بناءً على عاملين: مستوى الأمان وكمية موارد الحوسبة اللازمة لتنفيذ وظائف الأمان" يوضح بارديس وزملاؤه في العدد الأخير من المجلة الدولية لذكاء الوسائط المتعددة و الامن.

من حيث المبدأ، كل خوارزمية لأمن المعلومات هي مشكلة رياضية تعتمد على دالة لا رجعة فيها. يتم تعريف وظيفة التشفير على أنها دالة مطبقة على X والتي تُرجع Y. Y=F(X). والدالة المستخدمة هي دالة معقدة لا تستطيع إيجاد دالة عكسية، كما أنه لا يمكن عكس عملية مزج الألوان. تستخدم خوارزميات التشفير غير المتماثلة (خوارزميات تشفير المفتاح العام) هذا الأسلوب وهي شائعة جدًا في المتصفحات وفي الوصول إلى العديد من الأنظمة التي تحتوي على مجموعة واسعة من أنواع البيانات. تتطلب طريقة التحديد هذه قدرات حاسوبية عالية وهي طريقة بطيئة بطبيعتها. ويشير الفريق إلى أن الدالة المنطقية يمكن أن تكون معقدة بنفس القدر ولكنها تتطلب قوة حاسوبية أقل بكثير، وبالتالي يمكن أن تكون أسرع بكثير.

توفر طرق مصادقة المستخدم ذات الترتيب 0 للمستخدم وظيفة خاصة تنتج العديد والعديد من النتائج المختلفة لجميع قيم الإدخال الممكنة. اختر مجموعة من القيم التي تعطي نفس النتيجة. هذه القيم هي كلمات مرور المستخدم. يقوم مستخدم جديد بالتسجيل في النظام عن طريق إرسال وظيفته والنتيجة المشتركة إلى النظام. يتحقق المستخدم من هويته لتسجيل الدخول العادي إلى النظام من خلال الخروج بإحدى كلمات المرور ويستخدم كل كلمة مرور مرة واحدة فقط. يرسل المستخدم كلمة المرور في بداية كل تسجيل دخول. يقوم النظام بحساب قيمة الوظيفة عند استخدام كلمة المرور كمدخل للوظيفة. إذا كانت القيمة مساوية للنتيجة المشتركة، فستكون المصادقة ناجحة ويتم منح المستخدم حق الوصول إلى النظام. سيتعين على أي شخص يحاول الوصول إلى النظام دون المعرفة اللازمة (مستخدم ضار) تجربة جميع مجموعات كلمات المرور الممكنة للوصول إلى كلمة المرور الصحيحة.

عادةً ما تتطلب وظائف تشفير كلمات المرور حساب أرقام كبيرة لأعداد كبيرة وتقسيم أعداد كبيرة للعثور على باقي القسمة. تتسبب هذه العمليات في عمل المعالجات العادية ببطء، وعندما يكون لدى النظام العديد من المستخدمين، فإنها تشكل عبئًا كبيرًا حتى على الأنظمة الكبيرة. تستخدم الطريقة المقترحة نظام المعادلات البوليانية غير الخطية لتوليد الدالة الفريدة. تعالج المعادلات المنطقية البيانات الثنائية باستخدام عمليات منطقية بسيطة على البتات، وهي عمليات يسهل تنفيذها نسبيًا باستخدام الكمبيوتر. على سبيل المثال، عملية XOR (حصريًا OR). تعد العمليات الحسابية أبسط بكثير لأنه من الأسهل بكثير حساب تعبير منطقي بدلاً من رفع رقم مكون من 100 رقم إلى رقم مكون من 10 أرقام وتقسيم النتيجة على رقم كبير آخر. ويتم الحوار بين جانب المستخدم وجانب الخادم في عمليات التسجيل والتحقق كما كان من قبل. لكن قيم الإدخال والإخراج المشتركة هي متجهات ثنائية.

"يعمل تحديد المستخدم على أساس عدم المعرفة على حل المشكلات الأمنية باستخدام كلمات المرور التي تتغير مع كل تسجيل دخول وغير معروفة للنظام مسبقًا. "يمكن للنظام فقط التحقق من صحة كلمات المرور"، يوضح عضو الفريق نيكولا دوكاس. "إن الطريقة المقترحة لها استخدام محتمل في أي نظام حيث يكون لدى المستخدمين الضارين حوافز للوصول غير القانوني وتنفيذ إجراءات غير مصرح لهم بتنفيذها. ويخلص إلى أن عدد الأنظمة التي تناسب هذا الوصف يتزايد بسرعة مع زيادة قيمة المعلومات.

رابط إلى الرسالة الأصلية للباحثين

نيكولاوس بارديس، نيكولاوس دوكاس، أولكسندر ب. ماركوفسكي. تحديد سريع للمشترك استنادًا إلى مبدأ المعرفة الصفرية لتوزيع محتوى الوسائط المتعددة. المجلة الدولية لذكاء وأمن الوسائط المتعددة، 2010؛ 1 (4): 363 DOI

تعليقات 3

هذه بيانات أمان رائعة جدًا وأفضل، ومن المؤسف أنه لم يتم اكتشافها مسبقًا ولكنها ستغير عوالم أجهزة الكمبيوتر والبرامج وأيضًا أمان مواقع الويب بشكل كبير

الفكرة بسيطة وعبقرية، ومن المؤسف أنه لا توجد أمثلة

يبدو الأمر مثيرًا للاهتمام، والسؤال هو ما هو عدد كلمات المرور التي يتلقاها المستخدم بعد التسجيل الأولي وإلى أي فترة ستكون كافية... إذا انتهى من استخدام جميع كلمات المرور المعطاة له، فهل سيتعين عليه التسجيل مرة أخرى؟