يمكن للهواء الساخن المنبعث من الكمبيوتر أن يكشف معلومات خاصة بالمستخدم

لا تستطيع أجهزة الكمبيوتر الأكثر أمانًا في العالم استخدام Google لأي شيء لأنها غير متصلة بالإنترنت أو بأي شبكة أخرى. ويعتمد الجيش الأمريكي ووكالة الأمن القومي التابعة له (NSA) على هذا الإجراء الأمني، المعروف باسم "الفجوة الجوية". وكذلك فعلت وكالة "الاعتراض" The Intercept، وهي وكالة الأنباء التي أسسها جلين جرينوالد، والتي لعبت دوراً مركزياً في فضح برنامج المراقبة المكثف التابع لوكالة الأمن القومي. لكن لا شيء يقف في طريق الرغبة. أعلن مجموعة من طلاب الدكتوراه من جامعة بن غوريون في النقب، أنهم تمكنوا من استخراج المعلومات من جهاز كمبيوتر "معزول بالهواء" من خلال قراءة الرسائل المشفرة في الحرارة المنبعثة من معالجه كما لو كانت إشارات دخان.

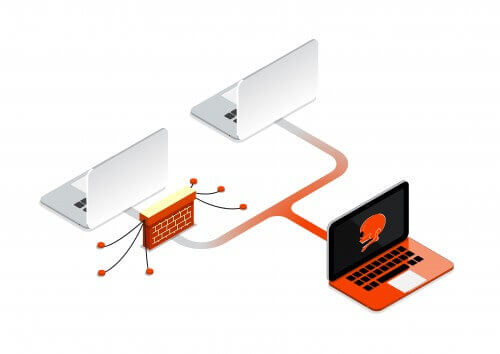

تحتوي جميع أجهزة الكمبيوتر على أجهزة استشعار للحرارة، والتي تستشعر الحرارة المنبعثة من المعالج وتقوم بتشغيل المراوح حتى لا تتلف المكونات. للنجاح في اقتحام بيئة مكتبية، سيتعين على المتسلل إصابة جهازي كمبيوتر سطح مكتب مجاورين ببرامج ضارة: أحدهما معزول والآخر متصل بالإنترنت. سيكون البرنامج قادرًا على التحكم فيها والسماح لهم بفك تشفير المعلومات المشفرة في بيانات المستشعر. يمكن أن يصيب الفيروس الذي يحمل البرنامج جهاز الكمبيوتر المتصل بالإنترنت بسهولة تامة. لإصابة الكمبيوتر الثاني المعزول، يجب توصيل جهاز ذاكرة محمول أو أي جزء آخر من الأجهزة به، وهو أمر ليس بالسهل في المرافق الآمنة جيدًا.

إذا قام المتسلل بالبحث عن كلمة مرور مخزنة على الكمبيوتر المعزول، فيمكن للبرامج الضارة توجيه وحدة المعالجة المركزية الخاصة به لإجراء عمليات بنمط يكشف عن أحرف كلمة المرور. ستنتج كل موجة من النشاط هبة من الهواء الساخن تصل إلى الكمبيوتر المتصل بالشبكة. سوف تقوم مستشعرات الحرارة بتسجيل جزء واحد من المعلومات. بعد مرور بعض الوقت، ستتلقى سلسلة من البتات التي تمثل كلمة المرور. سيتمكن الكمبيوتر المتصل بالشبكة بعد ذلك من إرسال هذه المعلومات إلى الشخص الذي طلب اكتشافها. أطلق علماء الكمبيوتر على تمرينهم اسم BitWhisper.

يبدو الأمر بطيئًا جدًا، وهو بطيء حقًا. يمكن للكمبيوتر المخترق إرسال ما يصل إلى ثمانية بتات في الساعة كحد أقصى، ولا يمكن أن يكون هو ومضيفه عبر الإنترنت على بعد أكثر من 40 سنتيمترًا. لكن هذا المعدل يكفي للحصول على المعلومات الضرورية، كما يقول إسرائيل ميرسكي، أحد المشاركين في الدراسة، التي تم تقديمها في مؤتمر أمن المعلومات لجمعية مهندسي الكهرباء والإلكترونيات (IEEE) الذي عقد في فيرونا في يوليو 2015. "لا تحتاج إلى أكثر من خمس بتات"، كما يقول، لنقل رسالة بسيطة من الكمبيوتر المتصل بالإنترنت إلى الكمبيوتر المنفصل، مثل أمر من شأنه تنشيط خوارزمية تدمير المعلومات.

قد يبدو BitWhisper معقدًا للغاية، بعد كل شيء، إذا تمكنت من إصابة جهاز الكمبيوتر الخاص بك ببرامج ضارة باستخدام جهاز ذاكرة، فلماذا تهتم بنقل الإشارات عبر الحرارة؟ يقول ميرسكي أن هذه الطريقة تسمح للمتسلل بالتحكم في جهاز كمبيوتر معزول دون الجلوس بجواره مباشرة. كما أن ارتفاع درجة حرارة جهاز الكمبيوتر ليس أمرًا غير عادي، ومن الممكن ألا يتم ملاحظة الاختراق، كما يقول أنيل مادهافبادي، الذي يدرس الطرق غير التقليدية لنقل المعلومات في جامعة كامبريدج ولم يشارك في البحث. ويوضح قائلاً: "بشكل عام، عندما تصبح أجهزة الكمبيوتر أسرع وتصبح المعلومات المخزنة فيها أكثر قيمة، فحتى قنوات نقل المعلومات الأكثر مخفية وبطيئة تكون مفيدة للقراصنة، حيث يمكنهم ببساطة الجلوس والسماح لها بالعمل لساعات أو حتى أيام وتسحب معلومات مهمة دون أن يتم اكتشافها."

بالطبع، من السهل جدًا منع مثل هذا الاختراق: قم بنقل أجهزة الكمبيوتر المعزولة بعيدًا عن أي جهاز كمبيوتر متصل بالشبكة، أو ضع ورقة عزل بين أجهزة الكمبيوتر. نظرًا للظروف التي سيتعين على BitWhisper العمل فيها في العالم الحقيقي، يبدو أنه سيكون من الأسهل البحث عن مُبلغ عن المخالفات البشرية.

تعليقات 4

تصف المقالة فكرة نظرية مثيرة للاهتمام. هناك خيارات أبسط - على سبيل المثال، استخدام مكبر الصوت والميكروفون، وإصدار أصوات خارج نطاق السمع.

بالنسبة إلى هاكر واحد، يعد الأمر خياليًا، بالنسبة لدولة تصنع أجهزة الكمبيوتر

والأجهزة المحمولة والقدرة على التحكم في مناطق التوزيع الخاصة بها - البرنامج النصي ليس كذلك

خيالية تماما. إنه نوع من الباب الخلفي الذي يمكن تثبيته مسبقًا

في عدد كبير من أجهزة الكمبيوتر التي قد تتفاعل مع كل منها

جهاز كمبيوتر أو حتى هاتف خلوي. في البيئة، لن تنجح براءة الاختراع دائمًا ولكن

إذا قمت بإلقاء الإغراء مرات كافية في الأماكن الصحيحة

في النهاية سوف تجد شيئا.

توافق كندة على تقييم الممكن؛ ربما نفتقد التفاصيل الفنية التي كانت ستقنعنا...؟ تم نشر هذا على الموقع العلمي في 3 أغسطس. ربما نشرها المصدر الأصلي قبل حوالي أربعة أشهر؟

مجلة Scientific American Israel

أصبحت صحيفة خيال علمي..