في التشفير الكمي التقليدي، هناك حاجة إلى أجهزة تشفير كمومية على كلا الجانبين. مع الطريقة التي تم تطويرها في كلية علوم الكمبيوتر في التخنيون، من الممكن الاكتفاء بجانب كمي واحد، بينما يتم تزويد الجانب الآخر بقدرات تشفير المعلومات الكلاسيكية فقط. على الرغم من أن الطريقة شبه كلاسيكية، إلا أنه إذا قام شخص ما بالتنصت، فإن التنصت ينتج الكثير من الضوضاء، وهو ما يشعر به المستخدمون الشرعيون

توصل باحثون من كلية علوم الحاسوب في التخنيون إلى طريقة تشفير كمومية مبتكرة لنقل الأسرار لا تتطلب معدات كمومية متطورة من كلا الجانبين. قد يكون للبروتوكول الذي طوروه عواقب مختلفة على الاتصالات السرية بين مركز "ذكي" ومجهز تجهيزًا جيدًا، ومستخدمين ساذجين وأبسط (مثل الأقمار الصناعية أو القواعد العسكرية الصغيرة أو الفروع المحلية للبنك).

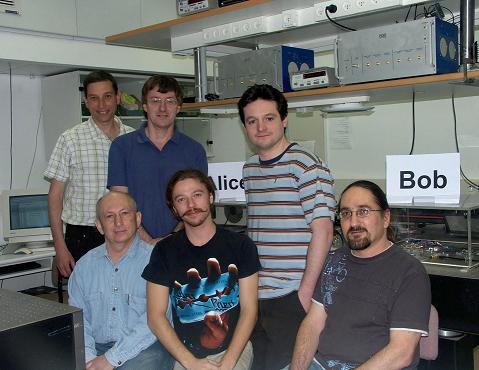

في عالم الكمبيوتر الكلاسيكي، من السهل نقل سر بطريقة آمنة تمامًا إذا كان لدى أليس (مرسل السر) وبوب (متلقي الرسالة) "مفتاح" مشترك مسبقًا، وهو بعض المعلومات ("البتات" أو الحروف) وهي سرية، عشوائية تمامًا، وطولها هو طول السر.

المشكلة المتبقية إذن هي كيفية نقل نفس المفتاح السري من أليس إلى بوب. منذ عام 1984، أصبح من المقبول بين الباحثين أن الطريقة الوحيدة لنقل نفس المفتاح السري بطريقة آمنة تمامًا هي تشفير أجزاء المفتاح السري بطريقة كمومية، على سبيل المثال - إلى خصائص معينة للفوتونات.

وفي حديث مع موقع هيدان، يوضح البروفيسور مور أن "طريقة نقل المفاتيح المقبولة حالياً هي طريقة RSA، التي تعتمد على رقم طويل جداً - بمئات الأرقام - ومكوناته الأولية. الافتراض هو أن ضرب الأعداد الأولية هي عملية سهلة التنفيذ، في حين أن محاولة تحليل عدد كبير إلى مكوناته الأولية هي عملية صعبة تتطلب الكثير من القوة الحاسوبية. لذلك، سيكون من الممكن دائمًا العثور على مفاتيح طويلة بما يكفي، بحيث تكون قوة الحساب المطلوبة لفك تشفيرها كبيرة جدًا، إلى درجة جعل فك التشفير مستحيلًا. ومع ذلك، لا يوجد دليل على سلامة هذه الطريقة والأساليب المشابهة لها، ومن الممكن أن تكون وكالة استخبارات كبيرة على علم بالفعل بالاختراق، لكنها تحافظ على سرية هذه الحقيقة. بل إنه من الممكن (على الرغم من أنه أقل احتمالًا) أن ينجح متسلل عبقري في تطوير RSA في السنوات القادمة. ومن المثير للاهتمام بشكل خاص ملاحظة أنه من الناحية النظرية، تم كسر طريقة RSA بالفعل، ولكن ليس بواسطة خوارزمية عادية ولكن على أجهزة الكمبيوتر الكمومية. لكن من الناحية العملية، لا يزال حل هذه المشكلة بعيدًا جدًا، وسيحدث إذا أصبحت أجهزة الكمبيوتر الكمومية قابلة للبناء. سيكونون قادرين على فك رموز أي تشفير RSA وما شابه، بأي طول. وفي ضوء المخاطر المذكورة أعلاه، من المهم أن نعرف أن هناك أيضًا طريقة مختلفة تمامًا، تعتمد على نظرية الكم."

ويضيف البروفيسور مور: "إن المبدأ الأساسي في نظرية الكم هو أن دراسة خاصية واحدة للجسيم (على سبيل المثال، موقعه) تؤثر بالضرورة على خاصية أخرى (على سبيل المثال، سرعته). في عام 1984، أظهر الباحثان تشارلز بينيت وجيل بريسر أن الاستخدام الدقيق لهذا المبدأ الأساسي يجعل من الممكن نقل الأسرار بطريقة مبتكرة وآمنة تمامًا بمساعدة المعلومات الكمومية المشفرة في خصائص الفوتونات. وبسبب قانون نظرية الكم هذا، فإن الخصم الذي يحاول معرفة السر سوف يصدر حتمًا أصواتًا سيلاحظها المستخدمون الشرعيون.

على الرغم من الاسم الشائع، إلا أن أجهزة الكمبيوتر الكمومية لا ترتبط ارتباطًا وثيقًا بالتشفير الكمي. وبينما لا تزال أجهزة الكمبيوتر الكمومية في المرحلة التجريبية من حياتها، هناك آلات تشفير كمومية في السوق، وهي ليست باهظة الثمن حتى (حوالي 80 ألف دولار لكل وحدة). المشكلة هي أن إرسال وفك تشفير الرسائل المشفرة يتطلب قدرات كمومية متطورة على جانبي الخط. إن اكتشافنا، الذي كان جزءًا أساسيًا من أطروحة الدكتوراه للدكتور دان كونيجسبيرج، يعني أنه من المحتمل الوصول إلى نفس المستوى الدقيق من الأمان، حتى لو كان أحد المستخدمين لا يستخدم مبادئ نظرية الكم ولا يعرف حتى أن البروتوكول الذي يستخدمه شبه كمي."

في النموذج التقليدي لنقل المفتاح الكمي، تقوم أليس بإنشاء سلسلة من الأصفار والواحدات وترميز كل "بت" باستخدام فوتون مستقطب بإحدى الطريقتين التاليتين: الأساس "الحسابي"، ويسمى أيضًا الأساس "الكلاسيكي"، حيث يتم تمثيل الآحاد والأصفار من خلال الاستقطاب الرأسي مقابل الاستقطاب الأفقي، أو على أساس "قطري"، حيث يتم تمثيل الواحد والصفر بأقطاب زائد 45 درجة وسالب 45 درجة، على التوالي. إذا تخيلنا فوتونًا يحاول المرور عبر النظارات الشمسية، فسيمر الفوتون المستقطب أفقيًا ويصل إلى عين الراصد، بينما سيتم امتصاص الفوتون المستقطب رأسيًا بواسطة الزجاج أو ينعكس مرة أخرى. كما هو الحال في حالة الموضع مقابل السرعة، هنا أيضًا لا يمكن تعلم الاستقطاب بشكل صحيح إذا تم استخدام أساس مختلف عن الأساس الذي تم ترميز الفوتون به.

عندما يصل فوتون من أليس إلى بوب، فإنه يختار إحدى القواعد - "الحسابية" أو "القطرية" ويخبر أليس بالأساس الذي يستخدمه. في كل مرة يستخدم القاعدة الخاطئة، يحصل على إجابة عشوائية، وتطلب منه أليس التخلص من تلك "البتة"، أي تجاهل الفوتون. تتم إزالة هذه "البتات"، ويتم إنتاج المفتاح السري من البتات المتبقية. إذا كان هناك أي متنصت، فعندما يستقبل الفوتونات عليه أن يخمن القاعدة التي سيستخدمها لقراءتها. ونتيجة لذلك، ووفقًا لقوانين ميكانيكا الكم، فإنه في الواقع يدمر الاستقطاب في كل مرة يخمن فيها بشكل صحيح، ويحدث ضوضاء، ويحرم بوب من قدرته على القراءة الصحيحة لبعض الفوتونات التي ربما قرأها بشكل صحيح. الضجيج الذي لاحظه بوب يكشف لبوب أن قناة الاتصال مشوشة بسبب أحد المتنصتين.

سننظر الآن إلى مثال آخر يوضح بشكل أفضل سبب تسمية قاعدة معينة بـ "الكلاسيكية". دع جسيمًا معينًا يكون داخل صندوق الألف أو داخل صندوق المنزل. ترسل أليس إلى بوب الصندوقين اللذين يحتويان على جسيم واحد فقط. وفقًا لنظرية الكم، يمكن أن يكون الجسيم المنفرد أيضًا في كلا الصندوقين (وهي ميزة ليس لها مثيل في عالمنا "الكلاسيكي" العادي). السؤال "في أي صندوق يوجد الجسيم؟" هو سؤال يمكن للمستخدم الكلاسيكي طرحه. وتشفير السر في القاعدة «الحسابية» (أي في القاعدة «الكلاسيكية») في هذه الحالة يعني أن «الصفر» يتم ترميزه بوضع الجسيم في خانة الألف، ويتم ترميز «الواحد» بوضع الجسيم فيه. المربع الواحد. تشفير السر في القاعدة "القطرية"، أصبح معناه الآن أكثر تعقيدًا: نحدد "مرحلة" بين الحالتين (صندوق الألف وصندوق المنزل) ومن ثم يمكن أن يكون الجسيم في كلا الصندوقين ومعه "+" "مرحلة عندما يتم ترميزها بـ "صفر"، أو في كلا المربعين وبمرحلة "-" عندما يتم ترميز "واحد". السؤال "هل تم العثور على الجسيم بمرحلة "+" أو بمرحلة "-" لا يمكن طرحه إلا من قبل مستخدم يتمتع بقدرات كمومية.

لأكثر من عقدين من الزمن، كان جميع الباحثين في هذا المجال مقتنعين تمامًا بأن البروتوكول الكمي السري يتطلب أن يتمتع كل من أليس وبوب بقدرات كمية. اكتشف باحثو التخنيون الآن، بالتعاون مع الباحث ميشيل بوير من جامعة مونتريال في كندا، أنه من المحتمل الحصول على نفس مستوى الأمان تمامًا في نظام شبه كمي، أي أن أليس فقط هي التي تحتاج إلى أن تكون الكم. يستخدم بوب الأساس "الكلاسيكي" فقط - أي أساس "الحساب"، وليس الأساس "القطري". في البروتوكول الجديد، يعيد بوب الفوتونات إلى أليس، مع عدم لمس بعضها على الإطلاق، وأليس هي التي تقيس القاعدة المقابلة للقاعدة التي أرسلت فيها كل فوتون. وهذا النظام آمن، لأن المتنصت لا يعرف مسبقاً أي الفوتونات ستعاد إلى أليس دون أن يقيسها بوب، وبالتالي يُمنع المتنصت من التدخل في الاتصال، لأن أي تدخل منه سيؤدي حتماً إلى إحداث الكثير من الضجيج في المعلومات وسوف تشعر بها أليس وبوب.

دعونا نفكر في المثال الذي أرسلت فيه أليس إلى بوب صندوقين يحتويان على جسيم واحد. يكون الجسيم في إحدى الحالات الأربع: في صندوق الألف أو صندوق المنزل أو كليهما بمرحلة "+" أو كليهما بمرحلة "-". يمكن لبوب الذي يتمتع بقدرات كمومية أن يختار مقياسًا يخبره بالصندوق الذي يوجد فيه الجسيم. وبدلاً من ذلك، يمكنه اختيار قياس يسأل عن المرحلة ("+" أو "-"). لكن وفقًا لقوانين نظرية الكم، لا يستطيع بوب أن يطرح كلا السؤالين. أصبح من الواضح الآن ما يمكن أن يفعله بوب وهو أمر كلاسيكي: يمكنه قياس الجسيم في أي صندوق، ويمكنه تركه في الصندوق الذي وجده فيه، وإرسال كلا الصندوقين مرة أخرى إلى أليس، ويمكنه أيضًا إعادة كلا الصندوقين دون قياس على الاطلاق.

أظهرنا في البروتوكول الجديد أن هذه القدرات كافية بالفعل لتحديد بروتوكول شبه كمي، ولكنها آمنة ضد التنصت.

تعليقات 17

מיכאל: אתה אומר (ציטוט) "סיבה אחרת להכניס את הרעיון של מחשב קוונטי היא יכולתו המופלאה של המוח להתמודד עם בעיות שמחשבים שאנחנו בונים בטכנולוגיות הרגילות – בין אם מחשבי פון נוימן ובין אם רשתות נוירונים (כאלו שניתנות לסימולציה במחשבי פון נוימן) אינם מתחילים להתמודד أنت"

هل يمكنك التفصيل؟ ما هي المشاكل التي يستطيع الدماغ حلها في الحالتين التاليتين:

و. الدماغ أسرع بكثير من الكمبيوتر العادي

ب. يبدو أن الحساب الكمي (التراكب والتشابك والتداخل البناء للحل المطلوب) يمكن أن يتحسن (أي أن المشكلة ربما لا تكمن في مضاعفات P أو BPP).

في بنروز، رأيت ذات مرة مثلًا غير مقنع، مما أدى إلى إبعاد حافزتي لقراءة ما هو أبعد منه.

سؤال آخر يتعلق بهذا - في عملية التطور، من أي مرحلة يمكن القول أن دماغ الحيوان يحل المشكلة الصعبة؟ هل تقوم مجموعة من الخلايا العصبية في دماغ الدودة بذلك بالفعل؟ هل يتطلب الجهاز العصبي المركزي يعني الجهاز العصبي المركزي؟ هل يتطلب الأمر شيئًا أكثر من ذلك، أبعد من الجهاز العصبي المركزي لحشرة أو سمكة أو قطة؟

السبب وراء قيام بنروز بوضع هذه الفرضية هو ما نعتبره "الإرادة الحرة". وادعى أن العشوائية المتأصلة في نظرية الكم يمكن أن توفر العنصر غير الحتمي الذي نشعر به في أرواحنا في عالم بدون نظرية الكم هو حتمي تمامًا - حتى لو كان فوضويًا.

سبب آخر لطرح فكرة الحاسوب الكمي هو قدرة العقل الرائعة على التعامل مع المشكلات التي تصنعها الحواسيب التي نبنيها بالتقنيات المعتادة - سواء حواسيب فون نيومان أو الشبكات العصبية (مثل تلك التي يمكن محاكاتها في حواسيب فون نيومان) ) لا يمكنهم البدء في التعامل معها على الرغم من أن الأجهزة الإلكترونية الخاصة بهم أسرع بكثير والمشكلات الحسابية البسيطة التي يحلونها بشكل أسرع بكثير. إن فكرة التراكبات التي تسمح بإجراء العديد من العمليات الحسابية في نفس الوقت تبدو وكأنها فكرة لا يمكنها تسريع العمليات الحسابية على أجهزة الكمبيوتر العادية فحسب، بل تشرح أيضًا قوة ومرونة الدماغ.

أنا، على الرغم من أنني عملت بالفعل على أجهزة كمبيوتر عادية وقمت أيضًا ببناء أنظمة خبيرة وشبكات عصبية، إلا أنني لا أعرف حقًا كيف يعمل الدماغ وما إذا كان يمكن تحقيقه حتى بدون استخدام الظواهر الكمومية.

ويجب أن أقول إن شعوري هو أنه لا توجد مثل هذه الظواهر في الدماغ، لكنه شعور كما أوضحت ليس له أساس على الإطلاق.

عليك أن تتذكر أنه في يوم من الأيام - قبل اختراع أجهزة الكمبيوتر، كانوا يقومون بمحاكاة الدماغ باعتباره أكثر ما عرفوه تطوراً في ذلك الوقت وكانت النماذج لنوع أو آخر من المحركات. ولذلك فمن المفهوم تمامًا، من الناحية النفسية، سبب ميل الناس اليوم إلى التفكير في الكمبيوتر الكمي في هذا السياق.

وخلاصة القول رأيي في الموضوع، فإن المعطيات اليوم لا تسمح بالحكم بطريقة أو بأخرى.

ليس هناك وزن لشفرة أوكهام هنا أيضًا، لأنه بطريقة أو بأخرى - تحدث الظواهر الكمومية في كل مكان، بما في ذلك في الدماغ.

ومن الواضح أنه في هذا السياق ينبغي استبدال كلمة "مشفر" بكلمة "مشفر" (كمي) لتجنب سوء الفهم. لذلك سأكرر السؤال: لماذا أعتقد ذلك؟ هل هناك أي سبب للاعتقاد (أو الاعتقاد) بأن المعلومات الموجودة في الدماغ مشفرة كميًا؟ هل هناك أي شيء في فهمنا الحالي يشير إلى الحاجة إلى إدخال الكم في هذه المسألة؟ ومع ذلك، فإننا نعرف القليل عن الدماغ، لذا يمكننا البحث عن السبب...

وكما قلت، لم يقل بنروز أن المعلومات مشفرة كميًا. وتكهن بأن المعالجة كمية.

وهذه تكهنات مشروعة لم أزعم أنها مقبولة عندي.

في الوضع الحالي حيث لم نتمكن بعد من فك المفاتيح (وليس التشفير)، لا يزال الدماغ بحاجة إلى أن يكون مفتوحًا.

إلى مايكل وإلى هذه النقطة: في الواقع، كتب بنروز عددًا من الكتب وربما باع عددًا لا بأس به من النسخ، لكنني لا أتذكر أنه قدم إجابة جيدة ومقنعة حقًا على السؤال الذي طرحته (ويتساءل الكثيرون): لماذا أعتقد ذلك؟ ؟ أي هل هناك أي سبب للاعتقاد (أو الاعتقاد) بأن المعلومات الموجودة في الدماغ مشفرة كميًا.

أي شخص يريد قراءة رأي مثير للاهتمام حول العلاقة بين العقل ونظرية الكم، نشجعه على قراءة كتاب بنروز عقل الإمبراطور الجديد

بالطبع لا يتحدث عن التشفير الكمي، بل عن عملية كمومية لمعالجة المعلومات، وهي عملية تذكرنا بالكمبيوتر الكمي.

لأن الرقم 8 إجابتك على الرقم 6 أكثر دقة من إجابتي!

9 لديه سؤال مثير للاهتمام، بالطبع، يسأله الجميع، ولكن لماذا تعتقد ذلك؟ يوجد سبب؟

بالمناسبة، بالنسبة لأولئك الذين يريدون أن يروا بالضبط ما كتبته ميشيل بوير ودان كونيجسبيرج وتال مور، يمكن العثور على المقال على

رسائل المراجعة البدنية، المجلد. 99,

العدد 14، معرف. 140501 وإصدار (ربما ليس هو نفسه تمامًا) يمكن رؤيته على

أرخايف: ضليع في الرياضيات، وعل / 0703107

يبدو لي أن المعلومات الموجودة في الدماغ مشفرة كميًا

إلى 6 وإلى الإجابة الواردة في 7:

سؤالك، أيها الرجل القش، لا يتعلق بحرب في التشفير، بل يتعلق بحرب في الإرسال.

وكذلك جواب طال بخصوص التعطيل.

حرب التشفير هي عملية تسمح للمستمع غير المقصود بفك محتوياتها. الاضطراب لا يسمح بالقيام بذلك.

بالنسبة لرقم 3، تعلم الوضعية يضر بالزخم والعكس صحيح - تعلم الزخم يضر بالوضعية.

بالنسبة إلى 6، إما تعطيل أو البحث عن خطأ في التنفيذ (سلامة البروتوكول "المثالي" وسلامة تنفيذ البروتوكول ليسا بالضرورة نفس الشيء). غالبًا ما يكون التنفيذ المثالي مستحيلًا من الناحية الفنية، وقد يحتوي التنفيذ المبسط على أخطاء. وينطبق هذا على كل من التشفير الكمي المعتاد وRSA وما شابه. في بعض الأحيان تسمى هذه الهجمات بهجمات القناة الجانبية

لقد فقدتني في الفقرة الثامنة وما زلت معززًا بعدد من المعرفة حول التشفير. ولكن لا يزال الغوغاء.

فكيف يمكنك محاربة مثل هذا التشفير؟ مجرد تعطيلها؟

لـ 2: في الواقع عندما يتعلق الأمر بالاستقطاب، ليس هناك معنى خاص للقاعدة المتوازنة رأسياً مقارنة بالقاعدة القطرية. المهم إذن هو أن الأساس فردي، على عكس التشفير الكمي المعتاد حيث توجد قاعدتان (وحالة عدم اليقين المتعلقة بذلك). لذا فإن بوب كلاسيكي بمعنى أقل أهمية، وربما يكون هناك اهتمام نظري بهذا، لكن ليس من الواضح ما إذا كانت هناك ميزة عملية في هذا. من ناحية أخرى، في النمط الصندوقي (الفوتون في موضع الألف أو المنزل) من الواضح أن أساسًا معينًا يستحق أن يسمى كلاسيكيًا. معظم التطبيقات حتى الآن تشبه إلى حد كبير نموذج الصندوق (بما في ذلك النظام الجاهز الذي يمكن شراؤه بالفعل من الشركتين المذكورتين)، على الرغم من أنه من المهم ملاحظة أنهما يستخدمان قاعدتين، وكلاهما ليسا الأساسين. حالة جسيم في الألف أو في المنزل، بل أربعة خيارات مرحلة مختلفة.

ي:

نعم.

نحن نتحدث في الواقع عن الموقف والزخم ولكن يتم أخذه في الاعتبار

http://en.wikipedia.org/wiki/Uncertainty_principle

مبدأ عدم اليقين ينص على أن معرفة الموقف تضر بالسرعة أو تضر بمعرفة السرعة؟

مجد للباحثين!

لماذا يهم كثيرا إذا كنت تستخدم الأقطار أو العمودي؟ لم أفهم ما هو الفرق..

من المثير للاهتمام والممتع رؤية وقراءة العلوم النظرية التي تصبح عملية.

وحتى يتم تنفيذ الطريقة، كل ما تبقى لي هو أن أسأل:

ما هي تكلفة إرسال طرد يحتوي على جسيم واحد بواسطة FedEx؟

والأكثر من ذلك: هل معرفة موقع الطرد تؤثر على سرعته؟

يمكنني بالفعل الإجابة على السؤال الثاني: نعم!