هل الجيل الحالي من التشفير الإلكتروني قوي بما يكفي لحماية معلوماتك على الإنترنت اليوم؟ مكتب المعايير الأمريكية لا يعتقد ذلك

بقلم روي فايزفيلد، وزارة الخارجية، شون جالانتزان، وزارة الخارجية، أوفير يوسف، مستشار النظام الأمني

التقدم في الحوسبة الكمومية وتقويتهم تشكل أجهزة الكمبيوتر الكمومية بالفعل تحديًا لحماية المعلومات باستخدام الأصفار الإلكترونية المستخدمة اليوم - بطريقة لا تعتمد على توفرها في السوق، التغييرات الأخيرة في سياسة الحكومة الأمريكية تسلط الضوء على تغيير كبير الإدراك في مجال أمن المعلومات.

خطوات تحقيق التشفير الرقمي

يعتمد التشفير على حل المسائل الرياضية "المعقدة"، والتي تكون بمثابة أساس لإجراء عمليات التوقيع الرقمي، تصديق المصادقة)، وتوزيع وتشفير المعلومات.

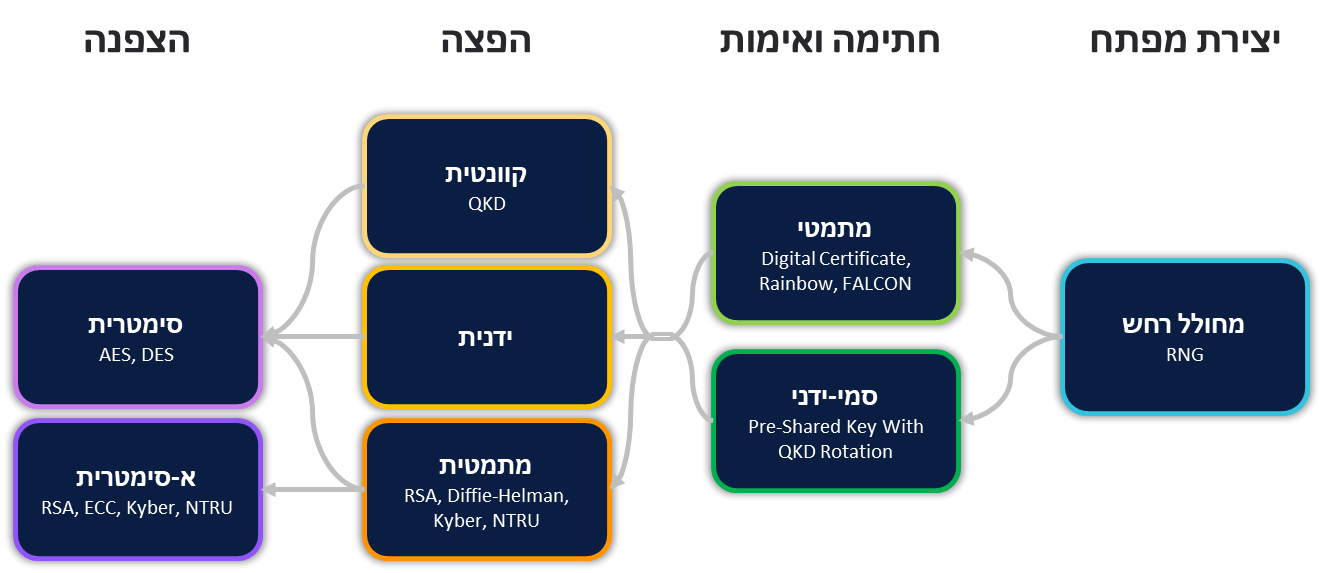

ويصف الرسم البياني 1 عملية التشفير بطريقة مجردة في أربع مراحل مركزية، وهي إنشاء المفتاح السري، والتوقيع والتحقق من المفتاح، وتوزيعه واستخدامه لتنفيذ التشفير بين نقاط النهاية.

تعتمد مرحلة إنشاء المفتاح على مولد الضوضاء أو RNG (مولد الأرقام العشوائية) الذي تتمثل وظيفته في إنتاج سلسلة من الأرقام التي لا يمكن التنبؤ بها منطقيا أو نظاميا بحيث تكون قوتها مساوية للمصادفة العشوائية التي تم توليدها فيها. هناك العديد من الخيارات لإلغاء الضوضاء من الأنظمة المخصصة إلى الخدمات السحابية عام.

التوقيع الرقمي والتحقق هو أسلوب تشفير يستخدم مشاكل رياضية معقدة، من أجل التحقق من المفتاح والتأكد من أن أصله أصلي، هناك العديد من طرق التوقيع الرقمي، من بين أكثرها شيوعًا هي DSA المعتمدة في عام 1993 من قبل الولايات المتحدة حكومة الولايات كمعيار فيدرالي (FIPS) وRSA تم نشرهما في عام 1977، من بين أمور أخرى، من قبل علماء من معهد وايزمان للعلوم.

التوزيع (Key Distribution) هو وصف عام لمختلف الطرق التي تتعامل مع نقل وإدارة وصيانة مفاتيح التشفير السرية بطريقة آمنة بين كيانين أو أكثر يتواصلون في الشبكة، وهذا النقل مطلوب من أجل فك محتوى الشبكة. الرسائل المشفرة، تعتمد طرق التوزيع على مسائل حسابية رياضية معقدة، وأكثرها شيوعًا هي RSA وDiffie Hellman التي اقترحتها في عام 1976.

يتيح المفتاح تنفيذ التشفير، سواء بطريقة متماثلة حيث تستخدم خوارزمية التشفير مفتاح تشفير واحد على سبيل المثال في طريقة التشفير الشائعة AES أو بطريقة غير متماثلة، حيث يكون مفتاح التشفير مختلفًا عن مفتاح فك التشفير وهم يوجد كمفتاح عام مكشوف ومفتاح خاص يظل سريًا ويستخدم لفك التشفير على التوالي.

حالات استخدام بارزة لمفاتيح التشفير

سنقسم استخدام التشفير إلى استخدامين رئيسيين - الأول حماية البنية التحتية لاتصالات البيانات والثاني الوصول الآمن إلى الخدمات من خلال البنية التحتية للإنترنت، ولهذه الاستخدامات جوانب عديدة مثل حماية سرية المعلومات وزيادة حصانة أجهزة الاتصال للهجوم من وسيلة الاتصال نفسها.

يتم تنفيذ حماية البنية التحتية للاتصالات من خلال مجموعة من بروتوكولات الحماية المخصصة مثل MACSec وIPSec، والتي تستخدم طرق تشفير رئيسية ومتماثلة من أجل إنشاء قنوات آمنة من خلال البنية التحتية للاتصالات والتي تهدف إلى توفير الحماية ضد انتحال الشخصية وإيقاف التشغيل وتسرب المعلومات. وسرية المعلومات نفسها.

الاستخدام الآخر للتشفير هو الوصول الآمن عبر البنية التحتية للإنترنت (أو البنية التحتية للمفاتيح العامة) إلى مجموعة واسعة من الخدمات ونقاط النهاية مثل أجهزة إنترنت الأشياء والحوسبة السحابية والأجهزة المحمولة ولأداء التحقق من الهوية - يتم تطبيقها عادةً على TLS يُستخدم بروتوكول (أو TLS/SSL) في الإنترنت على نطاق واسع وتدعمه معظم المتصفحات الحديثة.

تعتمد البنية التحتية لـ PKI (البنية التحتية للمفتاح العام) على الأجهزة والبرامج وتنفيذ سياسات وعمليات أمن المعلومات المستخدمة لإدارة الشهادات الرقمية وتوزيعها واستخدامها وتخزينها وإيقافها.

يتم الاستخدام عادة من خلال بروتوكولات غير متماثلة، حيث يتم إرسال المفتاح العام عبر البنية التحتية المرئية للإنترنت، وعلى جانب وحدة فك التشفير، يتم استخدام مفتاح خاص يتم الاحتفاظ به بطريقة آمنة.

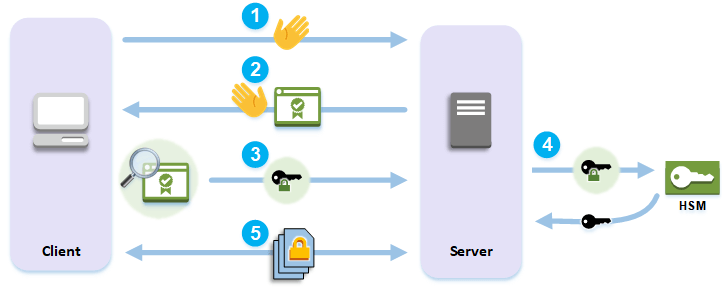

عند العمل مع بنية تحتية عامة، مثل الحوسبة السحابية، يتم استخدام مكونات HSM (وحدات أمان الأجهزة) لإجراء معالجة التشفير وللحفاظ على المفتاح بشكل آمن، كما هو موضح في الشكل 2.

بعد إنشاء قناة اتصال غير مشفرة بين الوحدات الطرفية، يتم التحقق من مصدر التوقيع الرقمي واستخراج المفتاح العام منه، لاحقاً على هذا الأساس يتم إنتاج سر يتم تشفيره باستخدام نفس المفتاح العام - إمكانية يقتصر فك التشفير على الطرف الذي يحمل المفتاح الخاص أو نتيجة كسر التشفير.

الاحصاء الكمية

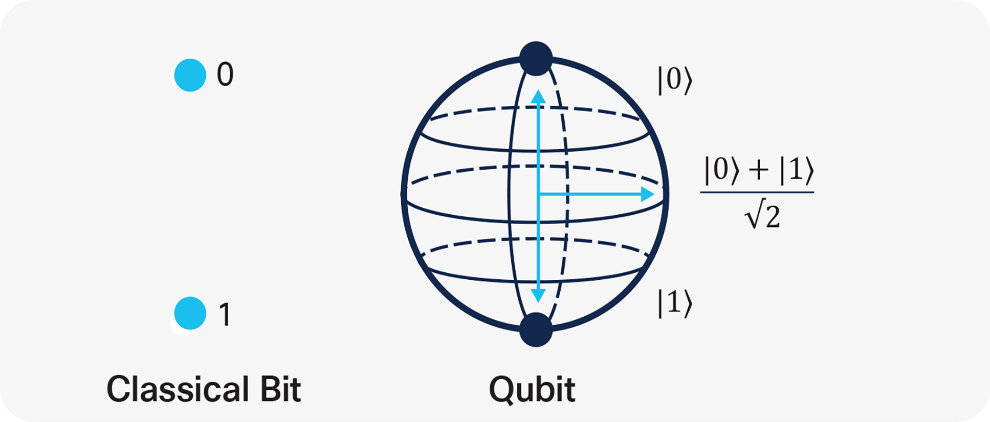

تستخدم أجهزة الكمبيوتر الكمومية ((البتات الكمومية)) كوحدة أساسية للمعلومات، ويمكن تمثيل البتات الكمومية الفردية في قاعدة ثنائية مكونة من 0 أو 1 (البتات الكلاسيكية)، ولكن يمكن أيضًا أن تكون في أي حالة بين 0 و 1، موضع الكيوبت بين الولايات احتمالي.

يتم تعريف هذا الاحتمال من خلال مبدأ التراكب الكمي، وبالتالي تمكين تفعيل سلسلة من المعالجات المعقدة (الخوارزميات الكمومية) التي تسمح بوقت تشغيل سريع وإعادة ضبط الاحتمالات غير المثيرة للاهتمام.

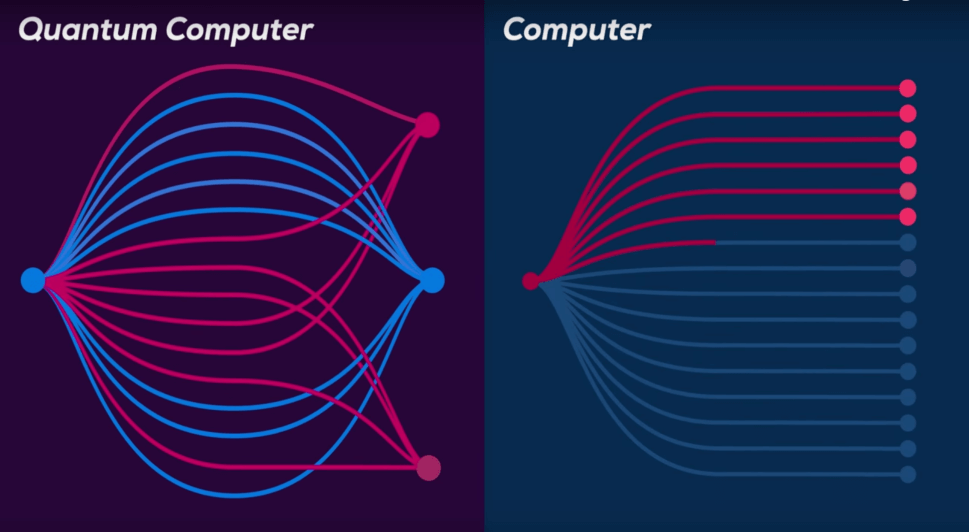

رسم توضيحي لاستخدام مبادئ ميكانيكا الكم لتحقيق الحساب المتوازي

إن استخدام الكمبيوتر الكمي يجعل من الممكن التغلب على قيود وحواجز أجهزة الكمبيوتر الحالية من حيث الذاكرة وقوة الحساب، وهذا ممكن من خلال الحساب المتوازي لعدة مدخلات و"التشابك" الذي يحافظ على علاقة متبادلة (علاقة ارتباطية). .

العلاقة الارتباطية بين الكيوبتات موجودة بفضل التشابك الكمي، وهو مبدأ أساسي آخر في ميكانيكا الكم، بمعنى أن تطبيق إجراء على أحد الكيوبتين سيغير حالة الآخر، وتحقيق هذا المبدأ ومبدأ التراكب ، من بين أمور أخرى، تسمح بحساب عدة حالات متزامنة على عدة كيوبتات.

تهديد ما بعد الكم: لماذا الآن وليس بعد عقد من الزمن؟

مجموعة من العوامل المختلفة بما في ذلك نتائج الاختبارات النظرية، مثل تلك الموصوفة في الخوارزمية ثوروالاهتمام الكبير والتقدم الحقيقي في مجال الحوسبة الكمومية المتوقع تحقيقه في المستقبل المنظور إلى العين لقد جذبت القوة والواسعة النطاق انتباه منظمات التقييس والوكالات السيبرانية بما في ذلك NIST وNSA وETSI.

وقد أصدرت هذه المنظمات تحذيرات خطيرة من أن تنفيذ الخوارزميات الكمومية، المعتمدة على الحواسيب الكمومية، سيتطلب حماية الاتصالات وتبادل المعلومات للتعامل معها، ومن بين هذه المنظمات تبرز NIST، التي تعقد مسابقة منذ ذلك الحين. 2016 والذي من المتوقع أن ينتهي هذا العام ويهدف إلى توحيد بروتوكولات التشفير ما بعد الكم كبديل لتلك الموجودة اليوم والتي تتعرض للتهديد الذي تشكله أجهزة الكمبيوتر الكمومية.

في مارس 2022 نشرت التعليمات الصادرة عن NCSC (مركز الأمن السيبراني التابع لحلف شمال الأطلسي) وفي نفس الوقت من قبل الحكومة الأمريكية لتحديث أنظمة الدفاع بحيث تدعم التشفير المحدد بواسطة NIST على أنه ما بعد الكم، بالإضافة إلى التعرف الفوري (180 يومًا من نشر التعليمات) يجب تحديد وإنشاء خطة ترحيل للأنظمة التي لا تتوافق مع تشفير ما بعد الكم كما وافقت عليه وكالة الأمن القومي.

هذا البيان مثير لأنه يسلط الضوء على مشكلة خطيرة تتعلق بالمعلومات المخزنة اليوم. إذا تم الاستماع إلى قنوات الاتصال اليوم، فسيتم تسجيل المعلومات السرية من خلالها - كل ما تبقى هو انتظار تحقيق كمبيوتر كمي في المستقبل يسمح بالتغلب على التشفير الحالي، والذي لم يتم تعريف معظمه بواسطة هيئات التقييس المختلفة كما بعد الكم.

وفي الوقت نفسه جامعة كامبريدج نشرت في الأشهر الأخيرة (حيث أجريت دراسة NIST لعام 2016، من بين أمور أخرى)، تم إضعاف الخوارزميات الرياضية الرائدة التي كان من المفترض استخدامها كطرق للتحقق والتوزيع بعد الكم بواسطة أجهزة الكمبيوتر الكلاسيكية.

التوزيع الكمي - ما هو على أية حال؟

يتم استخدام QKD أو Quantum Key Distribution كوسيلة لتبادل وتوزيع المفاتيح، وهي تعتمد على المبادئ الفيزيائية من ميكانيكا الكم، ويعتمد مبدأ الاستخدام على الإنشاء المشترك لمفتاح خاص متماثل بين الطرفين باستخدام القنوات الكمومية والكلاسيكية. القنوات (الألياف الضوئية أو القنوات اللاسلكية).

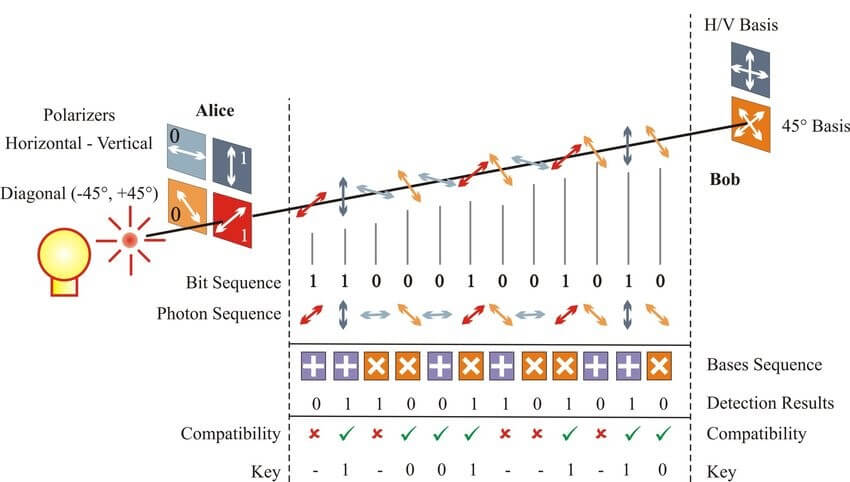

يمكن تنفيذ QKD باستخدام بروتوكول BB84، الذي يستخدم الفوتونات المستقطبة، يتم تشفير البتات المستخدمة بواسطة المفتاح على قاعدتين استقطاب (شكل 7) للفوتونات التي تحافظ على نسبة عدم اليقين بينهما، قياس إحدى القاعدتين سوف يسبب الضوضاء وفي الميزة الأخرى لزيادة.

إذا تم اعتراض هذه المفاتيح (= البت الكمي) من قبل المستمع (= القياس) في الوسط البصري، فسوف يحقق الكيوبت تغييرًا احتماليًا في حالته ونتيجة لذلك سيدمر المفتاح ويسمح باكتشاف محاولة الاستماع.

تم توضيح تنفيذ بروتوكول BB84، إلى جانب البروتوكولات الأخرى في مجال التوزيع الكمي، في العقد الأول من القرن الحادي والعشرين كحل أمني للتوزيع بدون كم.

كيف يتم تحقيق التوزيع الكمي؟

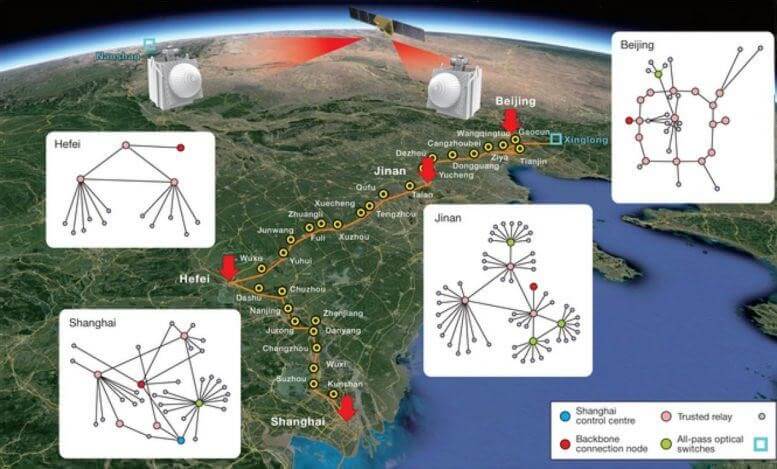

يمكن تحقيق QKD بطريقتين رئيسيتين، الأولى من خلال البنية التحتية البصرية نفسها والتي تسمح باستخدام أطوال موجية مخصصة لتبادل المفاتيح من خلال قناة كمومية أو من خلال استخدام وسيط لاسلكي (مساحة حرة) يستخدم أنظمة الموجات الدقيقة. أو المنصات الخلوية أو الفضائية أو المحمولة جوا.

إن توزيع المفتاح سيسمح بنقله بين المشتركين الذين يحافظون على التواصل الكمي بينهم، وهذا سينشئ نوعاً من "العمود الفقري الكمي" الذي سيسمح لنقاط النهاية حيث من الممكن استقبال مفتاح مصادق عليه بطريقة آمنة تلبي الحصانة المتطلبات من نظام ما بعد الكم مباشرة أو عن طريق شحن جهاز خارجي (DOK أو كمبيوتر محمول)، ومكونات الاتصال (شبكات اتصالات البيانات) على الطريق السريع سوف "تستفيد" من المفاتيح لتنفيذ تشفيرها فيما بينها لغرض حماية البنية التحتية للاتصالات أو سرية المعلومات على الطريق.

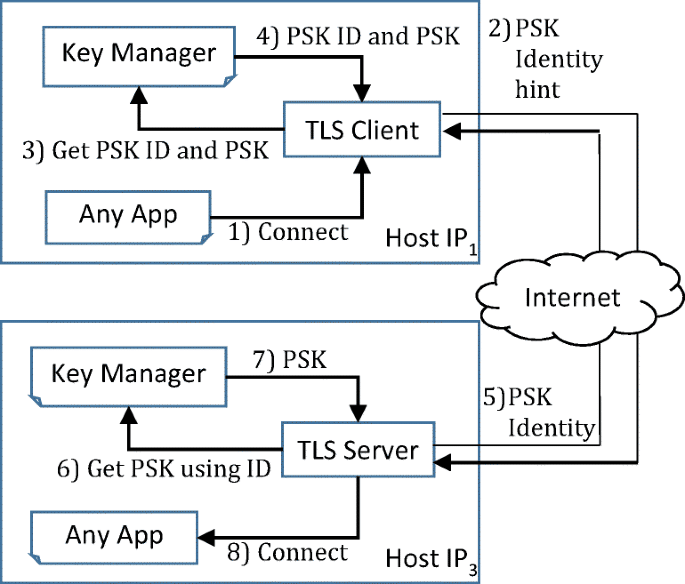

لكن التطبيق المهم هو إمكانية تحقيق المفتاح الآمن الذي تم الحصول عليه "من الطريق الكمي" كجزء من آلية SSL/TLS، على البنية التحتية للإنترنت وأمام خوادم السحابة العامة، حيث الميزة النسبية لمولد الضوضاء الخاص بالشركة يتم الحفاظ عليها بطريقة تمكن مناعة ما بعد الكم حتى عندما يتم توزيعها والتحقق منها ضد التطبيقات العامة خارج حدود المنظمة.

يصف الشكل 7 نظامًا يقوم بتنفيذ خادم TLS للتطبيقات السحابية والخدمات العامة، ويتلقى الخادم المفتاح على موقع ويب آمن يتمتع بموثوقية عالية ومن خلاله يتم تمكين الوصول إلى البنية التحتية العامة.

تكامل مكون HSM (وحدة أمان الأجهزة) سيجعل من الممكن زيادة مستوى حماية الحل، حيث ستتم إدارة مفاتيح التشفير وسيكون من الممكن التحقق الإضافي مع المستخدمين النهائيين.

الملف الشخصي كتلة سلسلة كحالة استخدام أخرى

تطبيق مبتكر آخر لمفاتيح التشفير التي تستخدم التوزيع الكمي هو للشبكات الموزعة (Blockchain)، وقد تم إثبات هذا الاستخدام في الشركة المصرفيةجي بي مورغان ، حيث يتم استخدام التوزيع الكمي للحماية من الاقتباس في شبكة Blockchain بواسطة قناة بصرية.

في المقالة اعتبارًا من عام 2021، تم وصف تطبيق آخر لهذه الطريقة في بنك التنمية للبلدان الأمريكية، حيث يتم استخدام قناة التوزيع الكمي لتوفير مفاتيح للخدمات العامة للبنك، ويتيح استخدام المفاتيح التغلب على تحديات ما بعد الكم والمصادقة الكلاسيكية إن التحديات الموجودة في قنوات التشفير القائمة على TLS التي تستخدمها البنوك. واليوم، يتيح الاستخدام تطبيقا أكبر لأساليب التوزيع الكمي والأرضية لمزيد من الاعتماد التجاري.

إن فهم كيفية تطبيق أساليب الحماية الإلكترونية كما هي موجودة اليوم في السوق الحرة يمكن أن يتعرض لصلاحية مستقبلية. لقد أدركت العديد من الكيانات أنه على الرغم من أن اتصالاتها مشفرة، فمن المفيد التصرف وتغيير طرق التشفير بحيث تكون محمية ضد التهديد الكمي المستقبلي. نحن نشهد مهد الاستخدامات ذات الصلة للاتصالات الكمومية لتوزيع المفاتيح بطريقة من شأنها تمكين الحماية المحكم ضد الهجمات المستقبلية.

المزيد عن الموضوع على موقع العلوم:

- طور الباحثون جهازًا جديدًا يسمح بالحماية من التكسير الكمي

- يقوم الباحثون بتوسيع استخدام التعلم العميق لتمييز النص المشفر عن الضوضاء العشوائية

- باحثون إماراتيون يختبرون الوعد والقيود في خوارزمية باحث بن غوريون لفك التشفير

- "أي جهاز يتم تصنيعه اليوم ولا يتوافق مع التشفير الكمي سيكون بمثابة اختراق، والسيارة مثال جيد وخطير"

- هناك خيار للتشفير الآمن - التشفير الكمي

تعليقات 3

الكتاب متفهمون جدًا وبالتأكيد لا يقرأون.

حتى الآن، تم اختراق جميع الأساليب المقترحة كبديل لـ QKD. سيأتي شخص ما دائمًا بشيء جديد لم يتم اختراقه بعد، ولكن الأمر يستحق الانتظار لفهم ما إذا كان متينًا بالفعل.

فيما يتعلق بالرجل الذي في خط الوسط، سنكون سعداء للمعلق المتعلم أن يبني رأيه. يوفر بروتوكول bb84 بالتأكيد إجابة مناسبة لهذه المشكلة.

ومن الواضح أن الكتاب لا يفهمون وهم يتلون فقط. سيتم استبدال المنحنيات rsa والمنحنيات الإهليلجية بالتشفير القائم على الشبكة، وقريبًا سيكون هناك معيار مناسب.

إن qkd هو بروتوكول أكاديمي ذو لمسة كمومية ولكن بدون أي ميزة في العالم العملي ولا يقف في وجه رجل في خط الوسط.

مثير! تعد الحوسبة الكمومية موضوعًا مهمًا ذو إمكانات كبيرة.

مقالة مثيرة جدا للاهتمام. شكرا.